Zip File, мамкины хацкеры. Спешу поздравить вас с первым днём лета, а также порадовать полезным выпуском на тему этичного взлома. Уж не знаю, как вас, а меня с наступлением тёплых деньков, последние пару лет раздражают не здоровенные воркутинские комары. И даже не перспектива отключения отопления на 2 месяца. Больше всего негатива в мою жизнь вносят люди, если конечно таких персонажей можно назвать людьми, слушающие гавнотрэки Кремленштерна и прочей нечисти прямо под окнами.

Zip File, мамкины хацкеры. Спешу поздравить вас с первым днём лета, а также порадовать полезным выпуском на тему этичного взлома. Уж не знаю, как вас, а меня с наступлением тёплых деньков, последние пару лет раздражают не здоровенные воркутинские комары. И даже не перспектива отключения отопления на 2 месяца. Больше всего негатива в мою жизнь вносят люди, если конечно таких персонажей можно назвать людьми, слушающие гавнотрэки Кремленштерна и прочей нечисти прямо под окнами.

На подъездах, детских площадках, на лавочках в парках, летом стабильно можно наблюдать имбецилов считающих, что окружающие обязаны поголовно тащиться от их дурного музыкального вкуса. Сегодня я покажу, как имея в распоряжении, самую дешёвую RaspberryPi, флешку с Kaliи несколько хромосом, отвечающих за интеллектуальную деятельность можно всего за пару минут вырубить абсолютно любую блютуз-колонку в радиусе вашей зоны комфорта.

Так, что, если вы по иронии судьбы живёте на 1 или 2 этаже, и ваши бедные чуткие уши регулярно подвергаются атаке со стороны JBLевских колонок в руках местных школьников. Но при всём при этом вы, как и я считаете, что насилие — это не выход, а все конфликты нужно стараться решать мирным и по возможности бесконтактным путём. Тогда устраивайтесь по удобней и слушайте годный рецепт от бати. Погнали.

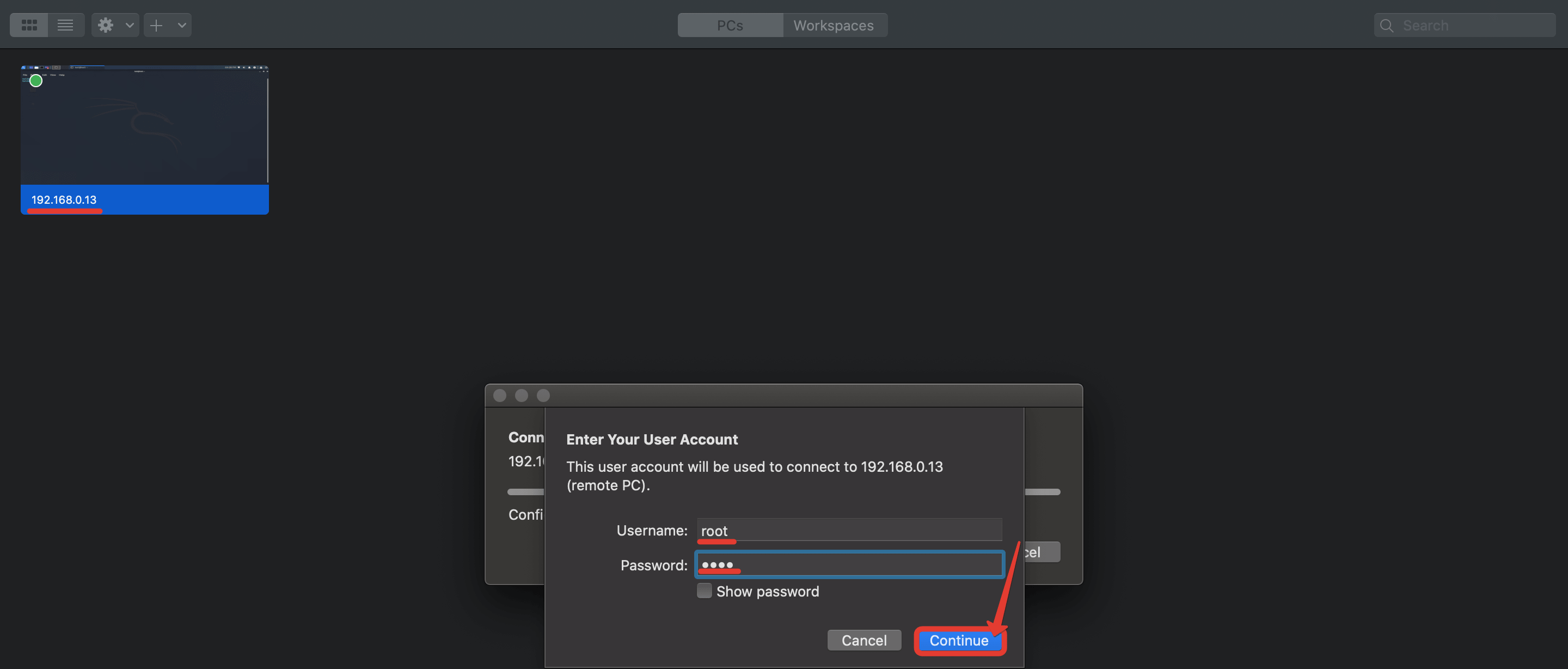

Шаг 1. Для начала заходим по удалёнке на нашу малинку с предустановленной Kali Linux. Если ещё не знаешь, каким образом можно накатить данную ОСь на Raspberry, то переходи и смотри подробный ролик по этой теме во всплывшей подсказке.

Шаг 2. После загрузки системы запускаем терминал и обновляем список пакетов введя apt update. Все команды, я как обычно, продублирую в описании, так что не тратьте время на их запоминание.

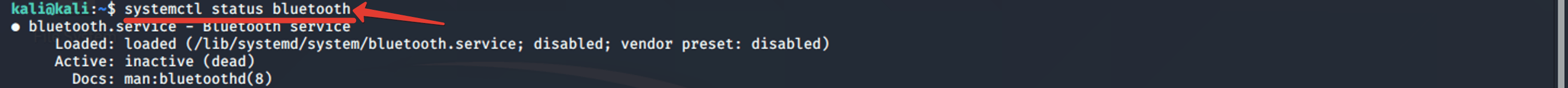

Шаг 3. Далее проверяем статус встроенного или внешнего Bluetooth-адаптера. По дефолту он, как правило, выключен.

Шаг 4. Врубаем его. И вновь проверяем статус синезубого в нашей системе. Интерфейс взлетел. Топаем дальше.

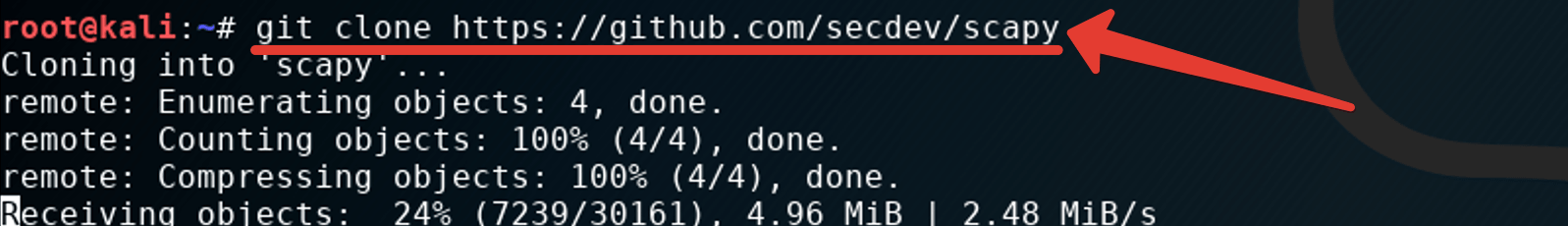

Шаг 5. Копируем с гитхаба старый добрый scapy к питону. Без него скрипт WebSploit, который мы будем использовать чуть позднее не сможет корректно функционировать.

Шаг 6. Дождавшись загрузки заходим в одноименный каталог и запускаем соответствующий Setup.

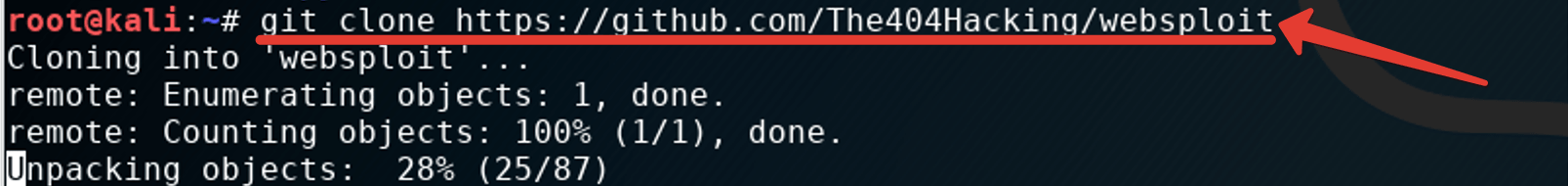

Шаг 7. Отлично. Теперь, собственно, сам ВебСплоит. Точно так же копируем его по ссылке с гита.

Шаг 8. И перейдя в каталог, чмодим ПУшку. Вот теперь, когда мы предоставили системе все нужные права на запуск скрипта, можно запускать сам WebSploit.

Шаг 9. Сразу отмечу, что это хоть и морально устаревшая, зато полнофункциональная версия сплоита. В 4 версии большую часть модулей нещадно вырезали. Давайте убедимся, что здесь ещё присутствует полный фарш введя show modules.

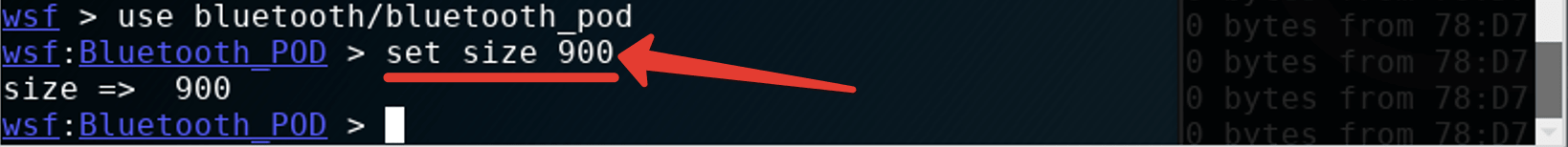

Шаг 10. Видите, как много всяких вкусняшек. Хоть WiFi глуши, хоть Bluetooth. Нас сегодня интересует последний. Вводим useперед полным названием последнего модуля.

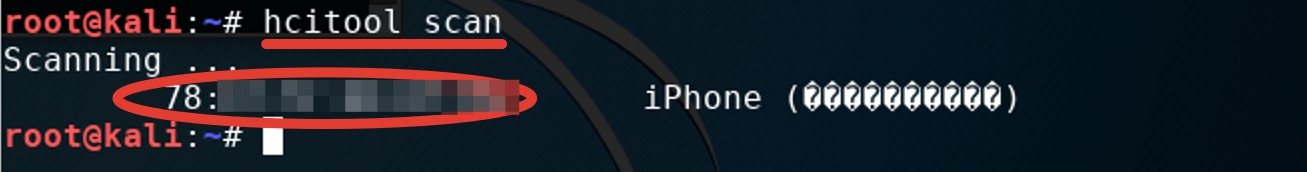

Шаг 11. И временно оставим WebSploit в покое. Открыв рядышком новое окно терминала, просканируем близлежащее пространство на наличие Bluetoothустройств. Мой айфон в данный момент подключен к колонке, с которой играет наш финальный трэк. MAC колонки мы не увидим, т.к. устройства сопряжены, а вот адрес смартфона показывается сразу. Копируем это дело.

Шаг 12. И чуть ниже вводим команду l2ping для массовой отправки пакетов на наш смартфон. В теории, если запустить l2ping с нескольких терминалах, то блютуз захлебнётся, однако на практике большинство современных устройств с лёгкостью фильтранут такие пакеты. Поэтому в данном случае я буду использовать его лишь для демонстрации стабильности пинга.

Шаг 13. Сама же атака будет осуществляться из окошка WebSploit. Возвращаемся в него и указываем размер отправляемых пакетов. По дефолту он выставлен на 600, но я увеличу до 900, чтобы не затягивать съёмку.

Шаг 14. Далее указываем определённый ранее мак смартфона.

Шаг 15. И проверяем, всё ли мы задали, верно введя showoptions. Видим, что всё отлично. Жмём run.

Шаг 16. Для усиления эффекта, лучше всего запустить одновременно 5-10 терминалов с WebSploitом. В этом случае пинги практически сразу поднимутся до значений в 1000 ms и выше, а колонка в итоге отвалится от устройства.

Данный способ прекрасно работает, практически со всеми блютуз-колонками. И брендовыми, и откровенно китайскими. Разница лишь в продолжительности самой атаки. Ну и плюс радиус действия напрямую зависит от характеристик адаптера. Если ориентироваться относительно 1 этажа, то встроенный бьёт максимум до подъезда.

Так что для этого дела и для заглушки соседней скамейки в парке вполне сгодится. А коль заходите расширить диапазон, просто докупите к малинке внешний USB-модуль и получите в свои руки полноценный Jammerза вполне адекватные деньги. Предвещая вопросы, мол почему я в отличие от других блогеров не рассказал, как настроить подключение к малинке cмобилы, сразу отвечу. На практике, использовать мобилу для управления Raspberry – это полнейшая дрочь.

Только представьте, вы пришли в парк, сели читать книжку и тут напротив вас приземляется компания пьяных подростков с визжащей колонкой. Вы правда считаете, что доставать мобилу, раздавать инет, подключаться к этому делу с малины – это хороший способ взаимодействия в такой ситуации? Бред это всё. К ПИшке нужно сразу докупить сенсорный экранчик, с помощью которого вы в несколько кликов запустите терминал и посредством экранной клавиатуры введёте все нужные команды.

Я так вообще для этого дела всегда держу в запасе пару скриптов, в которых нужно только MAC перебить после сканирования. Кстати, ещё нюанс. Данная версия WebSploit, нормально работает только на Kali’шке 2019 года. Я уже упоминал в одном из сюжетов, что в 2020 они выпилили 2 питон, затем снова вернули, но чёто с зависимостями это проблему не особо решило. Поэтому практики продолжают работать исключительно в старых версиях.

Ссылочку на загрузку Kali’шки 2019.3 под Малинку обязательно скину в свой паблик в телеге. Поэтому, друже, если ты до сих пор не подписан, то сейчас самое время — это сделать. Так и ролики новые не пропустишь и полезности сомнительного рода только там публикую.

На этом у меня всё. Если понравился ролик, то сразу после просмотра поставь лайк и поделись им со своими интровертными друзьями-задротами. Пусть тоже учатся побеждать внешние факторы своим умом, а не силой. Олдам по традиции желаю удачи, успеха и самое главное вдохновляющей тишины. Берегите себя и покой своих близких, наказывайте идиотов, путающих берега и никогда сами, не пренебрегайте спокойствием окружающих.

Ведите себя уважительно и тогда, люди непременно ответят вам тем же. Ещё раз благодарю за просмотр. С вами был Денчик. До новых встреч. Всем пока.