Zip File, мамкины хакеры. Наверняка вы не раз задумывались насколько безопасна ваша домашняя Wi-Fi сеть. Вопрос этот гложет многих начинающих сисадминов и безопасников. Сразу отвечу, она небезопасна. От слова совсем. И сегодня я на практике продемонстрирую вам один из самых распространённых способов практического взлома с помощью утилиты Wifiphisher и естественно расскажу, как от него защититься.

Zip File, мамкины хакеры. Наверняка вы не раз задумывались насколько безопасна ваша домашняя Wi-Fi сеть. Вопрос этот гложет многих начинающих сисадминов и безопасников. Сразу отвечу, она небезопасна. От слова совсем. И сегодня я на практике продемонстрирую вам один из самых распространённых способов практического взлома с помощью утилиты Wifiphisher и естественно расскажу, как от него защититься.

Данную прогу мы будем устанавливать на операционную систему Kali Linux. Она ориентированна, как раз на проведения тестов по безопасности. Правда помимо благих целей, она также может быть использована злоумышленниками для проверки на прочность ваших сетей, отдельных wifi-точек и в конечном счёте, нервной системы.

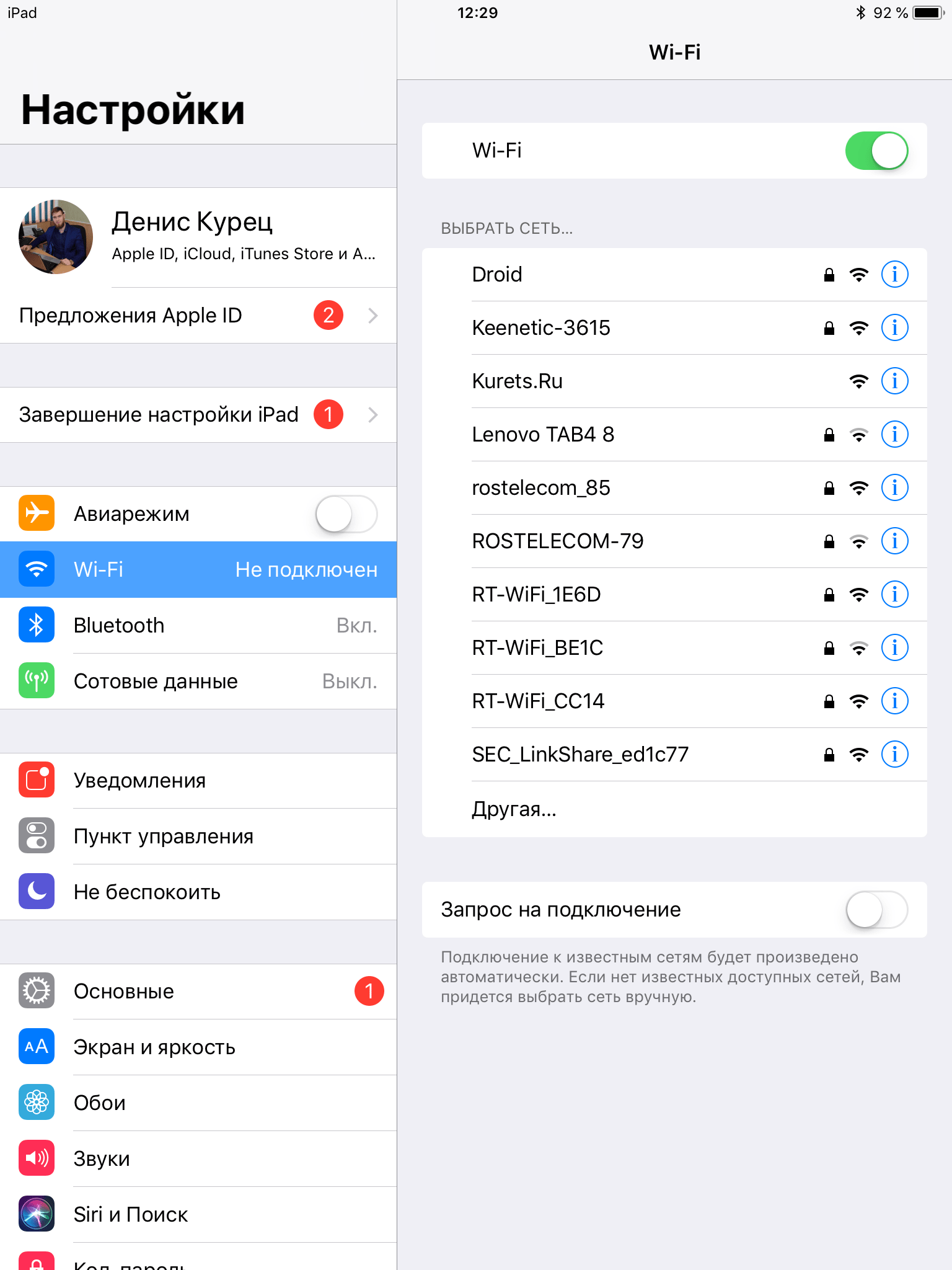

Касательно оборудования. Мы будем использовать 1 ноутбук с Kali Linux, 2 USB’шных WiFi-адаптера TP-Link WN821Nv6, чтоб им провалиться. С помощью одного мы будем глушить точку, а я помощью второго эмулировать фэйковую. И планшет, который выступит в качестве устройства жертвы. Роутер у меня дома ноунеймовый. Ростелекомовский Sagemcom. Так что я думаю проблем не возникнет.

Как установить Kali Linux на VirtualBox?

Шаг 1. Начнём с базы. Ранее я уже рассказывал, каким образом можно записать установочный образ с Linuxна флешку. Также в одном из прошлых уроков мы устанавливали Astra Linux на VirtualBox. Сегодня же мы пойдём по быстрому пути, а именно скачаем уже готовый OVA образ с Kaliи просто подтянем его в боксе. Переходим на сайт с труднопроизносимым названием offensive-security.com и выбираем раздел «KALI AND INFOSEC TOOLS». Ищем ниже «KALI VIRTUAL IMAGE DOWNLOADS».

Шаг 2. На открывшейся странице раскрываем раздел с образами для VirtualBox и скачиваем имаг нужной разрядности. Тут торрент файл, так что проблем со скоростью не возникнет. Сразу запоминаем логин и пароль для входа: kali/kali.

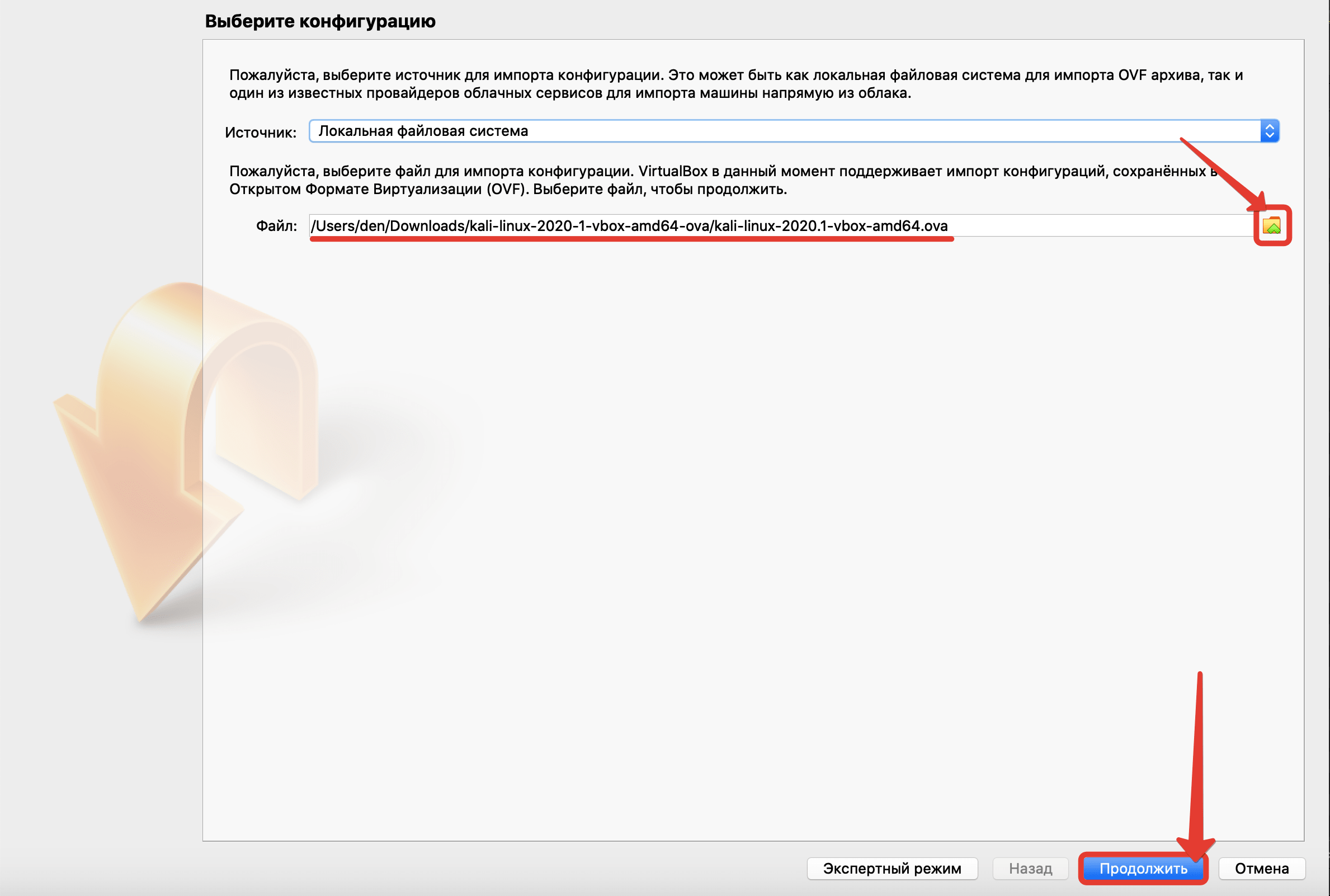

Шаг 3. После завершения загрузки открываем VirtualBox и в главном окне кликаем «Файл» - «Импорт конфигураций…». У меня версия для macOS. На винде менюшки могут отличаться, но принцип тот же.

Шаг 4. Указываем путь к загруженному файлу c Kali’шкой и жмём продолжить.

Шаг 5. Система просит проверить параметры перед импортом. Если хотите, можете изменить месторасположение для хранения новой машины. Я же оставлю по дефолту. Жмус «Импорт».

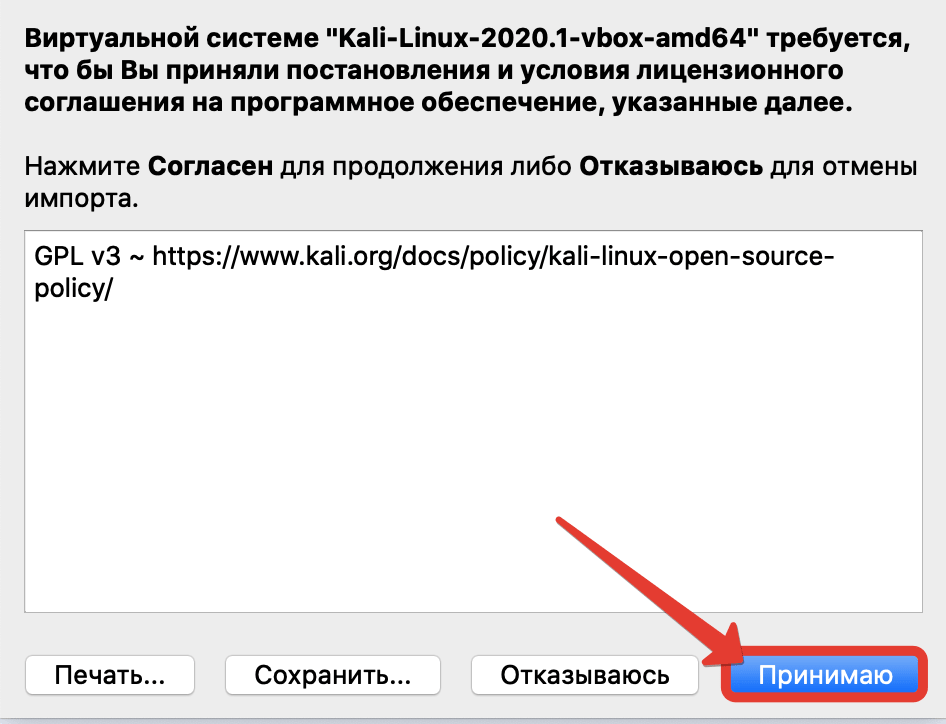

Шаг 6. Стандартное соглашение. «Принимаю».

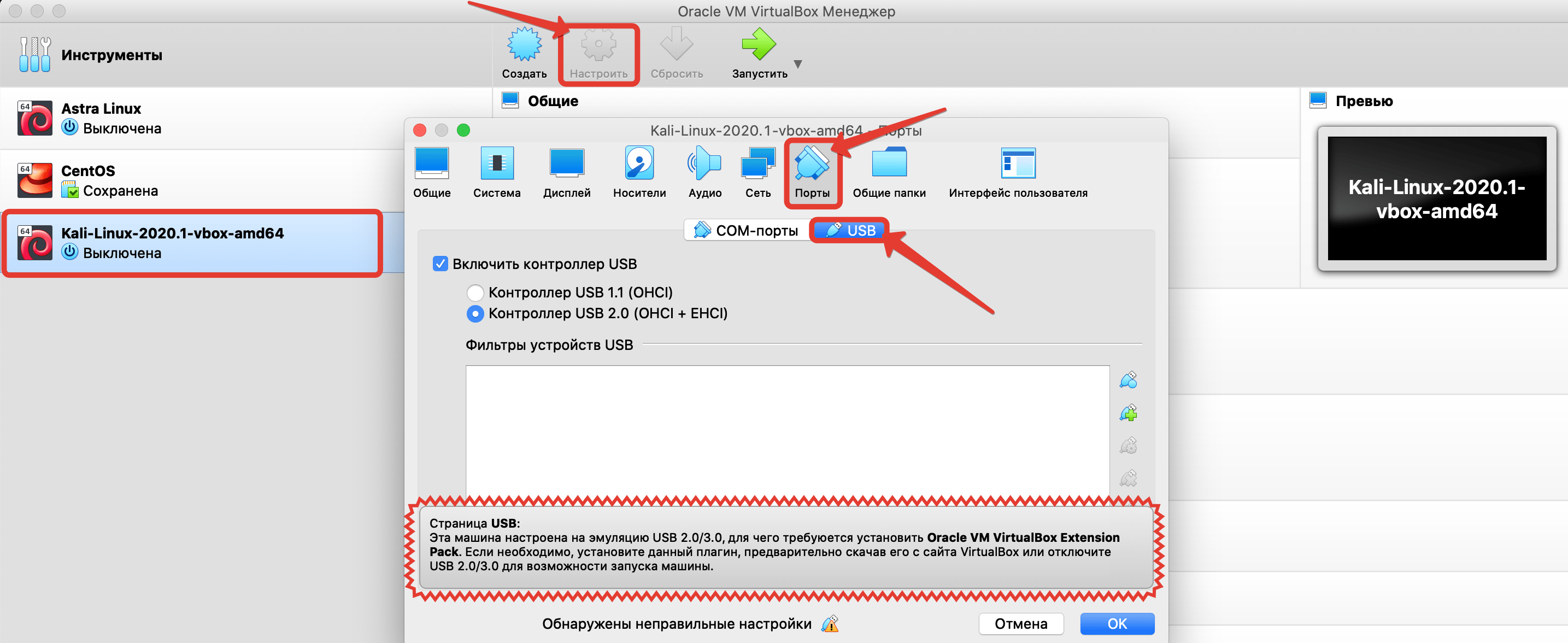

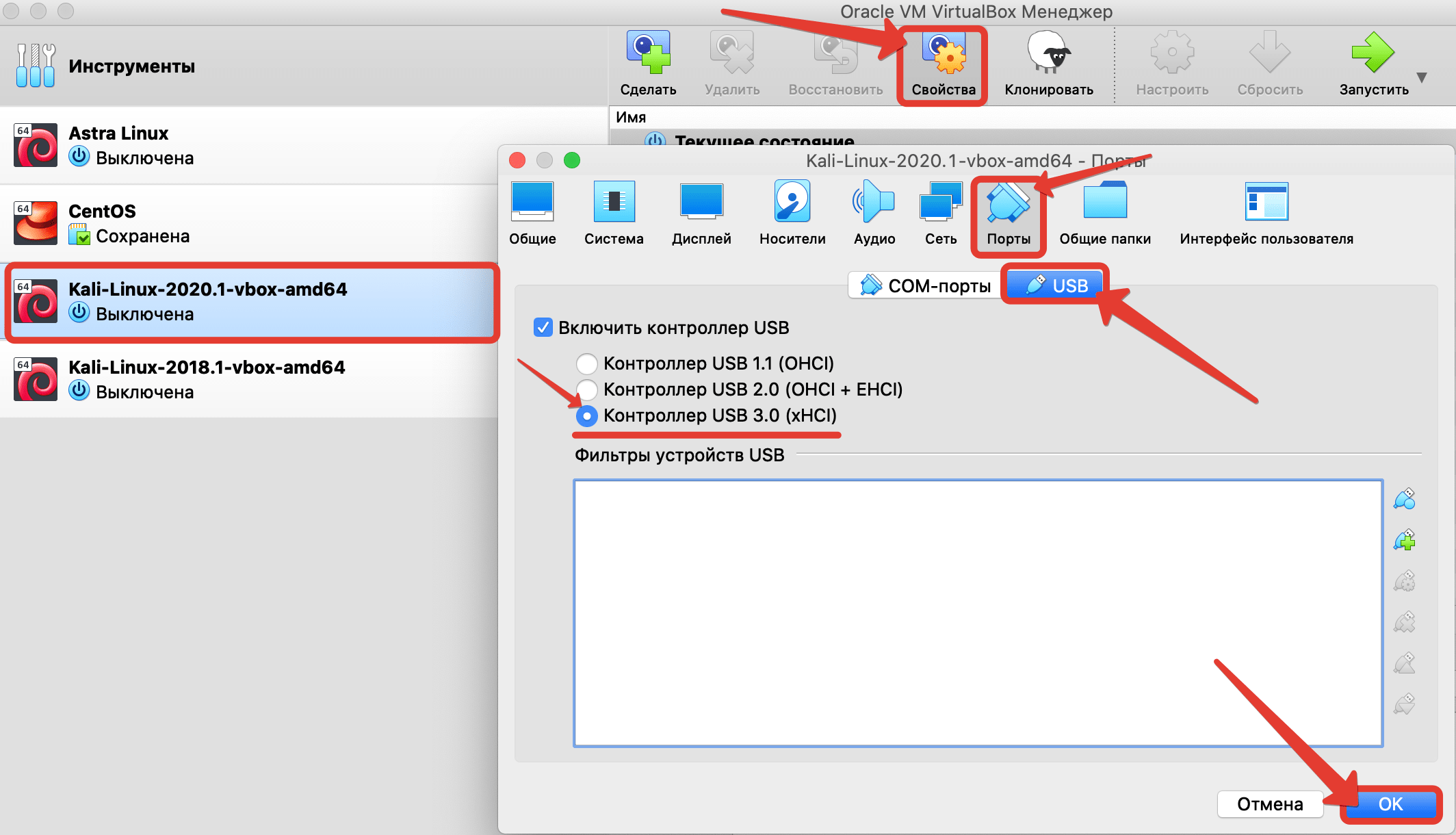

Шаг 7. Машинка импортирована. Но несмотря на то, что нам очень хочется её запустить, давайте для начала заглянем в раздел с настройками. Переходим на вкладку «Порты» - «USB» и видим, что для эмуляции портов требуется установить Exstension Pack.

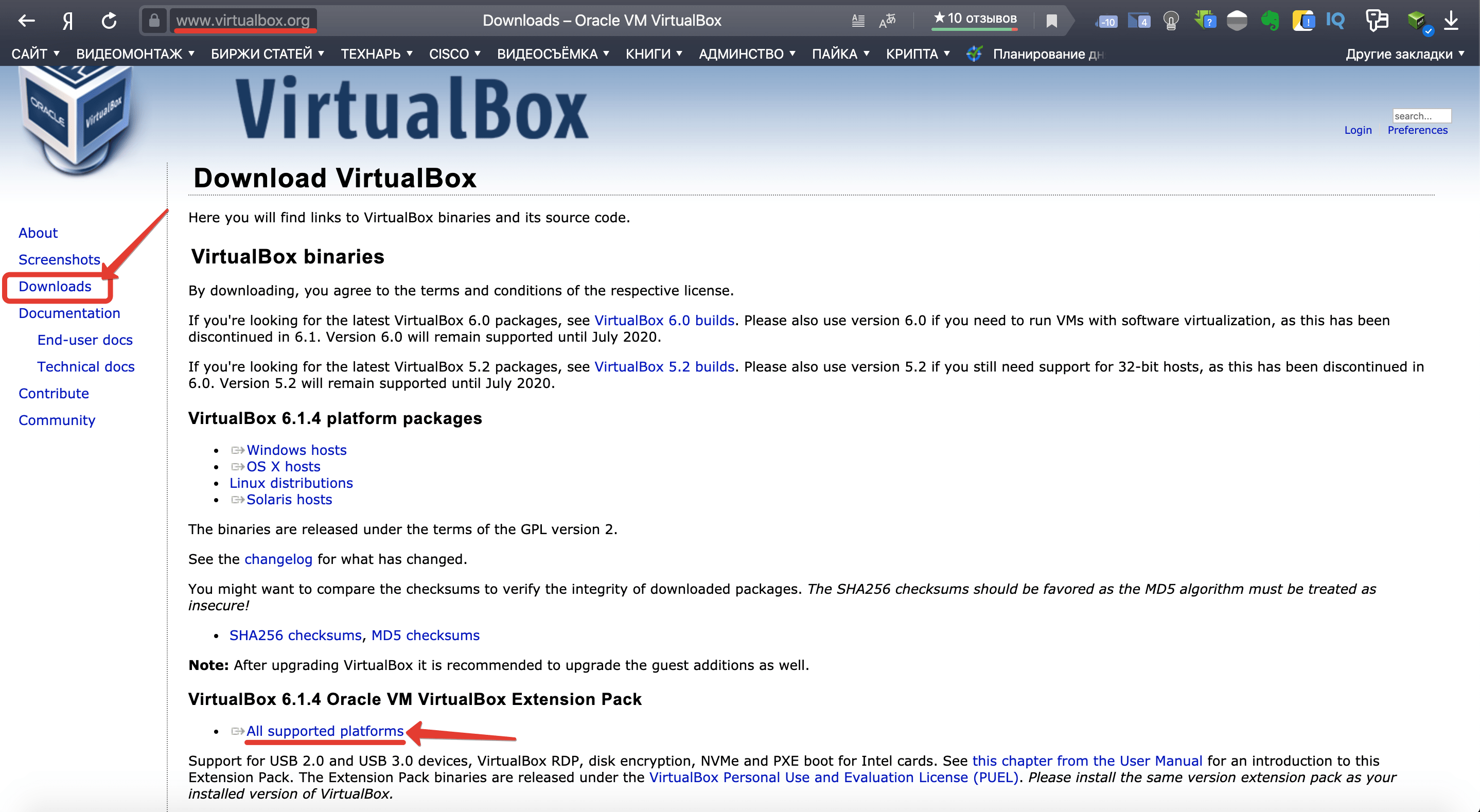

Шаг 8. Идём на офф сайт VirtualBox’а. Раздел «Download» и на кликаем по гиперссылке на соответствующем пункте.

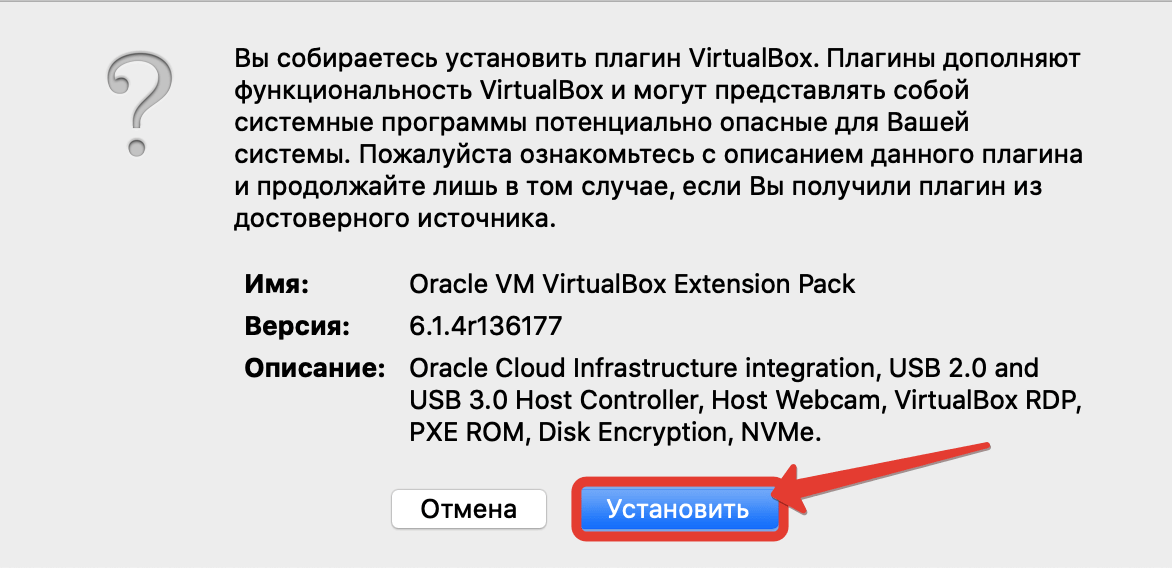

Шаг 9. Дожидаемся загрузки и устанавливаем плагин в систему. «Установить».

Шаг 10. «Согласен».

Шаг 11. Оооокей.

Шаг 12. Снова заходим в настройки виртуалки и проверяем состояние портов. Появились 3.0. Алилуя. Ставим галочку на этот режим.

Ох, ребзи, вы даже не представляете, сколько нервов я себе вытрепал с этими проклятыми портами. У меня то пропадали, то появлялись wi-fi карты. То срабатывало сканирование, то нет. Просто пздц какой то, я пол дня потратил на то, чтоб понять в чём же была проблема. Так что не про**итесь с этим пунктом. Он реально важен.

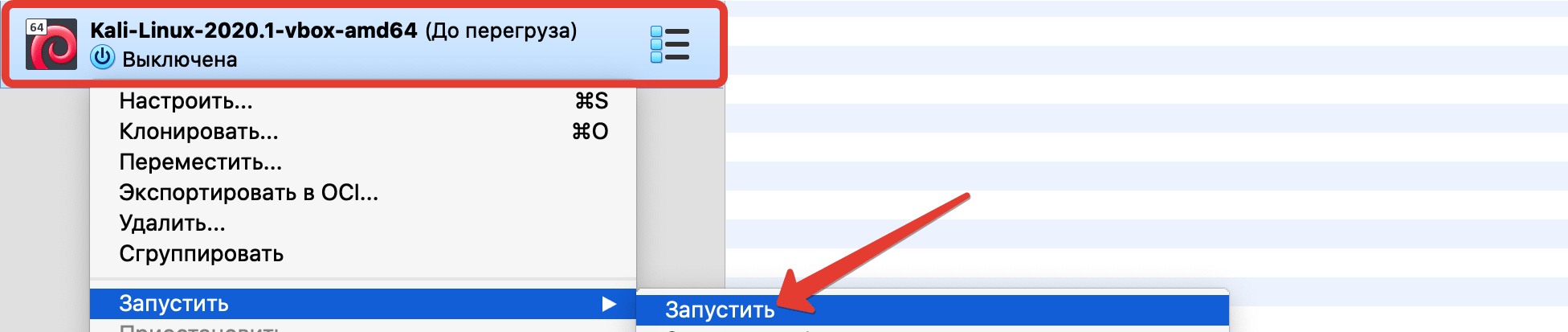

Шаг 13. Сохранив настройки запускаем машинку.

Шаг 14. И немного подождав вводим в приветственном окне логин и пароль kali.

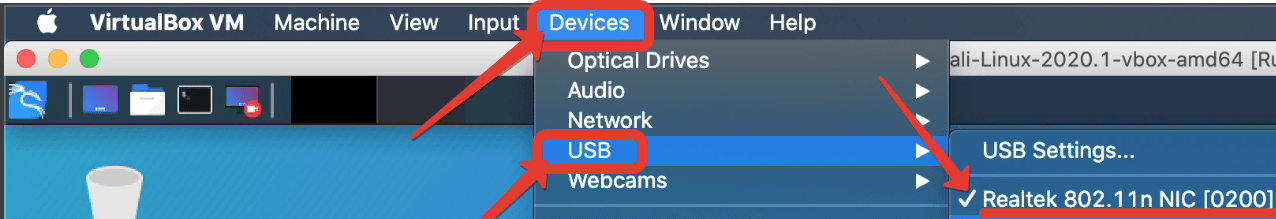

Шаг 15. Самое время воткнуть в комп нашу первую сетевуху. Дождавшись инициализации переходим в «Devices» - «USB» и кликаем по имени NIC’а.

Шаг 16. В системе кликаем по значку сетки и видим, что Kali абсолютно наплевать, что мы там подключили. Адаптера нема.

Kali не видит wifi адаптер?

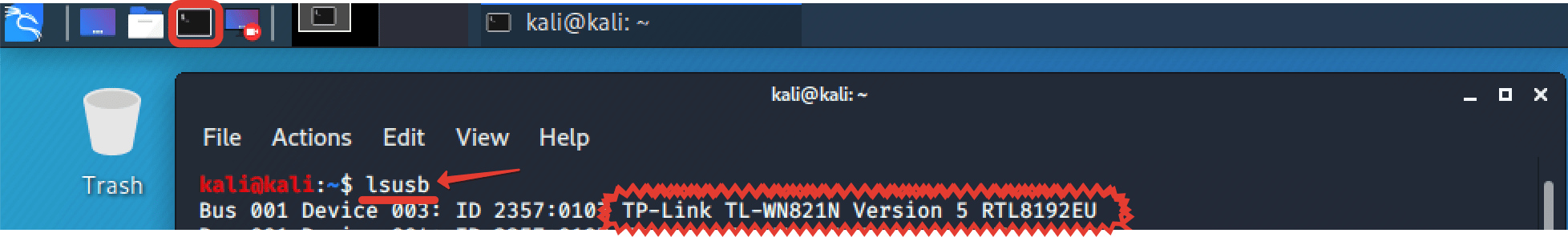

Шаг 17. Ладно. Открываем окно терминала и вводим нашу первую команду «lsusb». Видим, что устройство всё-таки подключено и в системе попросту отсутствует драйвер.

Шаг 18. Тут то, кстати, и начинается самая *банутая часть истории. Если вкратце, то я взял эти сетевухи у товарища особо не задумываясь подойдут ли они под это дело или нет. Вернее, не так. В ролике небезызвестного Over’а 17 года, он юзал одну из точно таких же карточек, но кто ж знал, что плюс минус в том же году их поддержка и остановится.

Дрова под новую версию ядра не найти, а самописные репы с github’а работают через одно место. Кое-как мне удалось найти нечто работающее. Причём в первый день тестов, ещё до того, как я сел писать статью и снимать ролик оно работало вообще на ура и лишь потом накрылось… Ладно. Об этом расскажу далее.

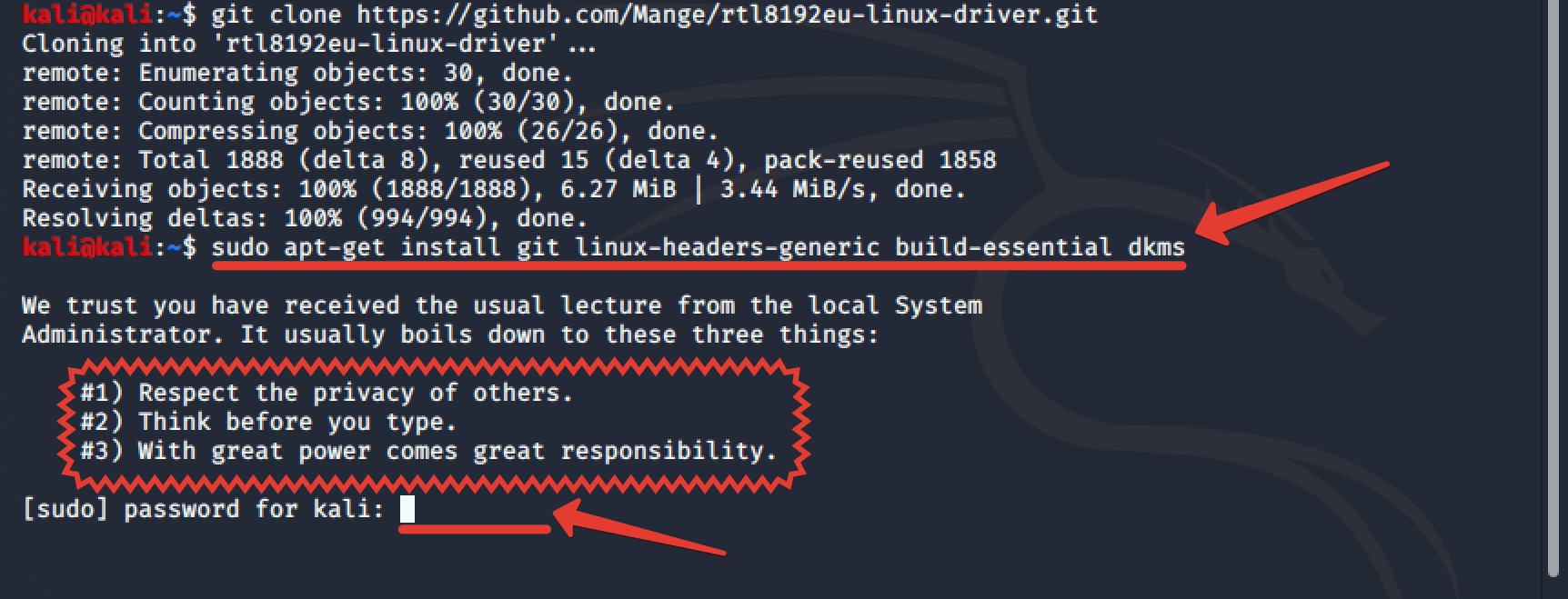

Общем если у вас другая сетевуха, то на этом этапе ищете под неё дрова. Если же точно-такая же TP-LINK’овская ****па 6 версии, то вводите git clone и длиннющую ссылку. Все команды я, кстати, оставлю в описании, дабы было удобнее контрл-цешить.

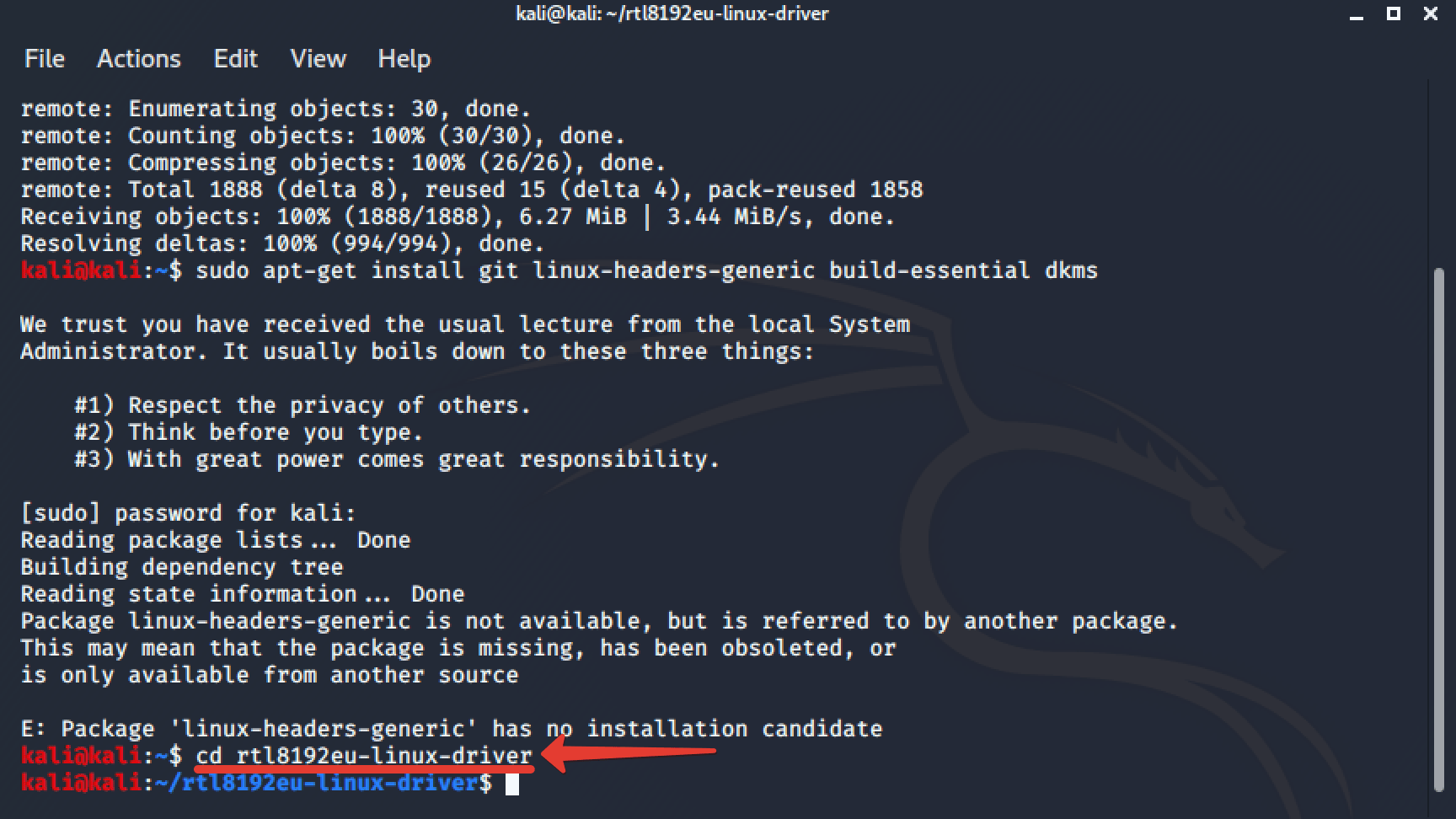

Шаг 19. Сами дрова загрузились. Однако это же Linux. И для установки чего-то одного, нужно качнуть ещё килограмм всяких допов. Поэтому вводим ещё одну команду для загрузки дополнительных headers’ов. Отмечу, что отныне перед всеми командами я буду вводить «sudo». Это как «Запустить от имени администратора» в Windows, только реально полезнее. Указываем пароль kali. Pass не отображается, но он вводится, так что не смущайтесь.

Шаг 20. Переходим в папку с загруженным драйвером набрав «cd» и название каталога.

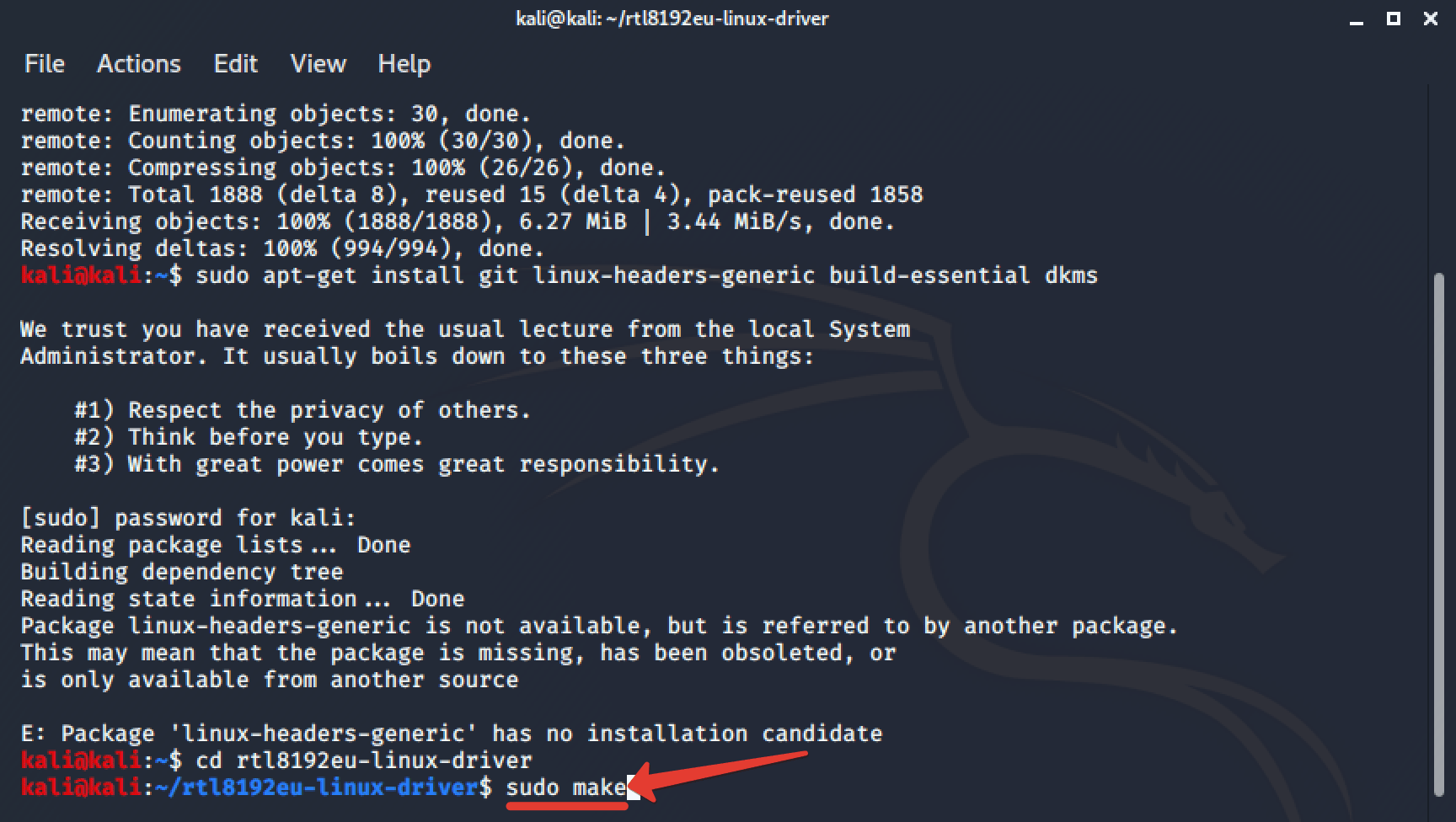

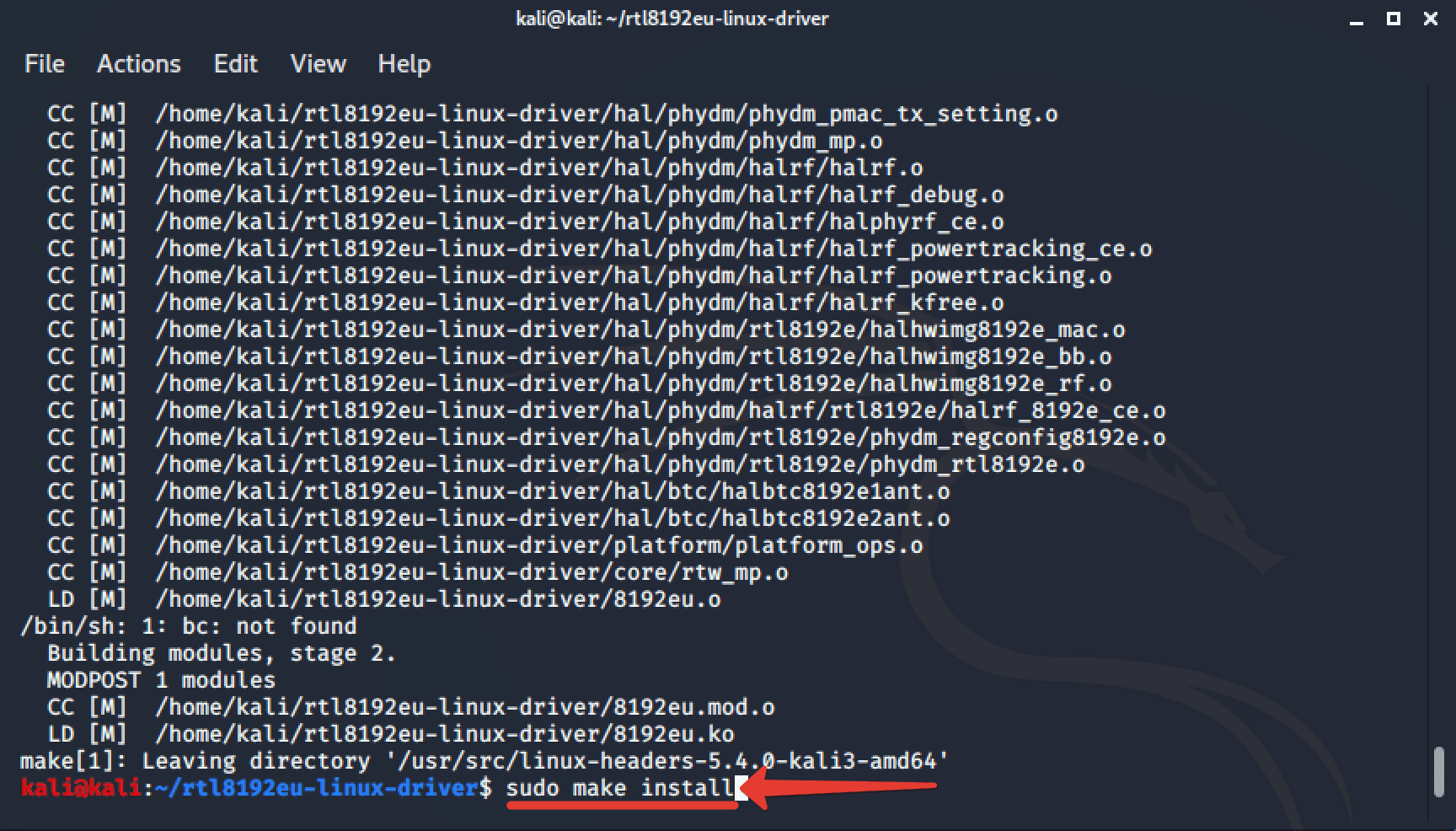

Шаг 21. Запускаем компиляцию набрав «sudo make». И идём заваривать чай. Это надолго.

Шаг 22. После завершения компила можно инсталлить. «sudo make install».

Шаг 23. Ну а теперь, всё, как и в виндовсе. Для успешной установки нужно перезагрузить ОС. Рубим тачку.

Шаг 24. И включаем её.

Шаг 25. Дождавшись загрузки вставляем в комп вторую сетевуху. Давайте сделаем так, чтобы они добавлялись автоматом и нам не приходилось каждый раз кликать по ним ручками. Топаем в настройки. Порты. USB. Кликаем по значку с плюсом и добавляем по очереди наши карточки. Всё. Ок.

Шаг 26. Проверяем это дело. Сетки видятся. Давайте ещё на всякий случай зайдём в терминал и наберём «ifconfig», чтоб посмотреть какие имена им присвоились. Wlan0 и wlan1. Огонь.

Как установить wifiphisher?

Шаг 27. С дровами всё. Переходим к установке проги для взлома. Учитывая, что wifiphisher работает на 3 питоне, нам необходимо опять докачать пакеты. Набираем соответствующую партянку.

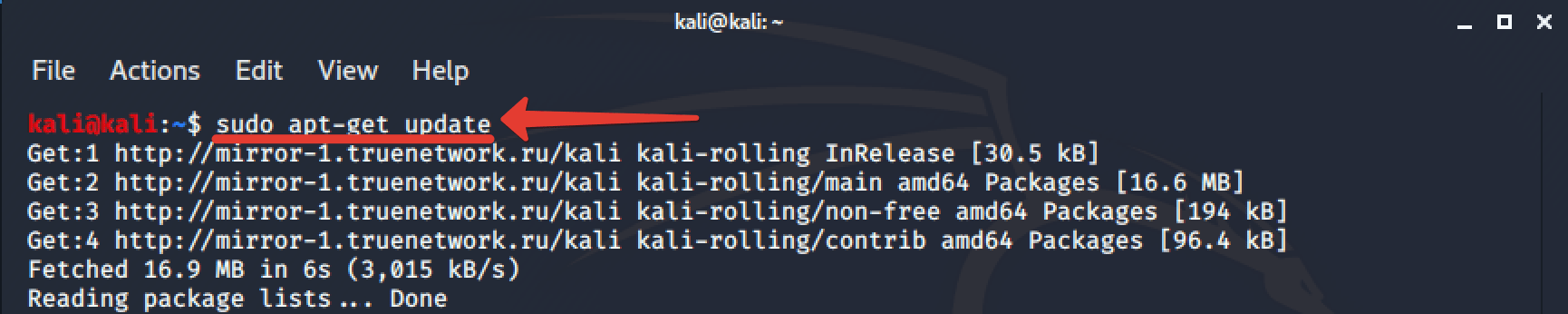

Шаг 28. И затем «apt-get update» для обновления списка пакетов.

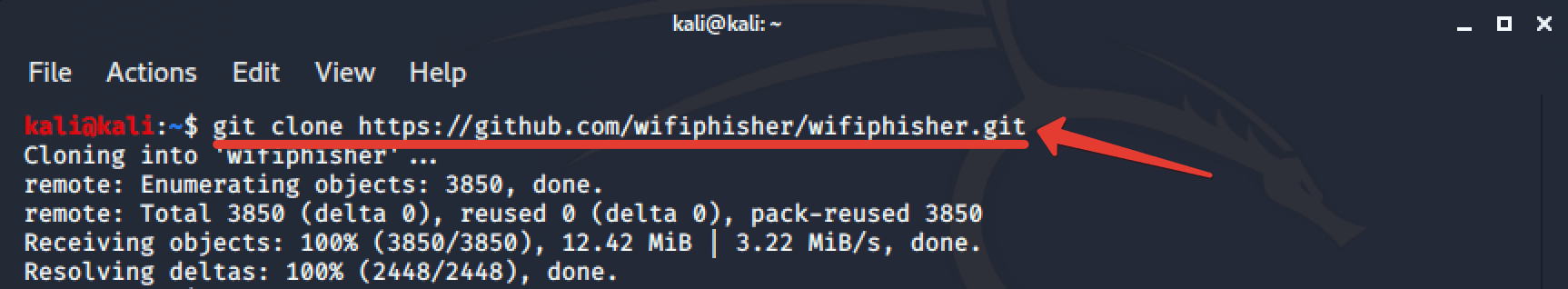

Шаг 29. В принципе теперь можно копировать себе wifiphisher с офф сайта. «git clone».

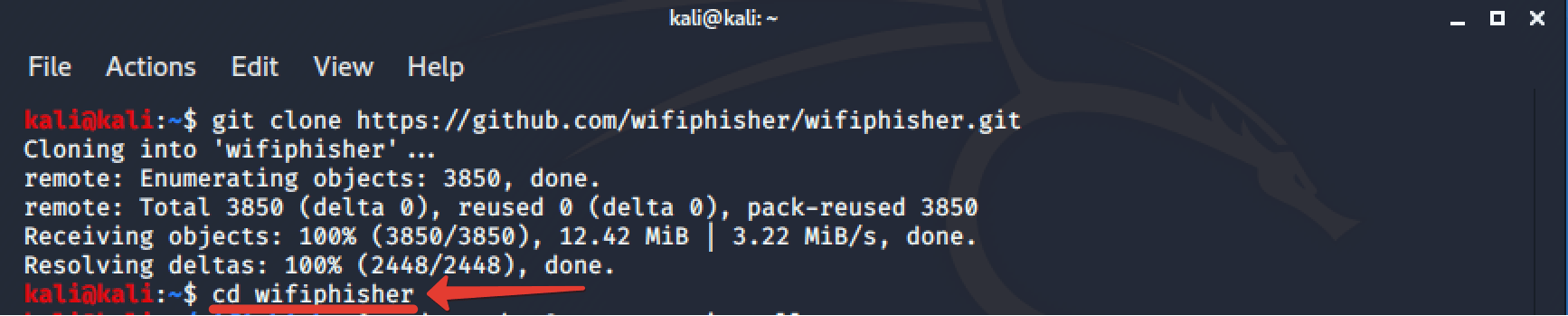

Шаг 30. И вроде бы уже можно переходить в каталог и инсталлировать. Но не. Я хз почему, но для корректной установки без ошибок требуется повторить два предыдущих шага, которые мы делали до копирования. Возможно, связано с тем, что после обновления списка пакетов ему нужно докачать допы для питона. Общем повторяем install инструментов питона и общий update. И лишь затем переходим в папку wifiphisher набрав «cd».

Шаг 31. Устанавливаем wifiphisher.

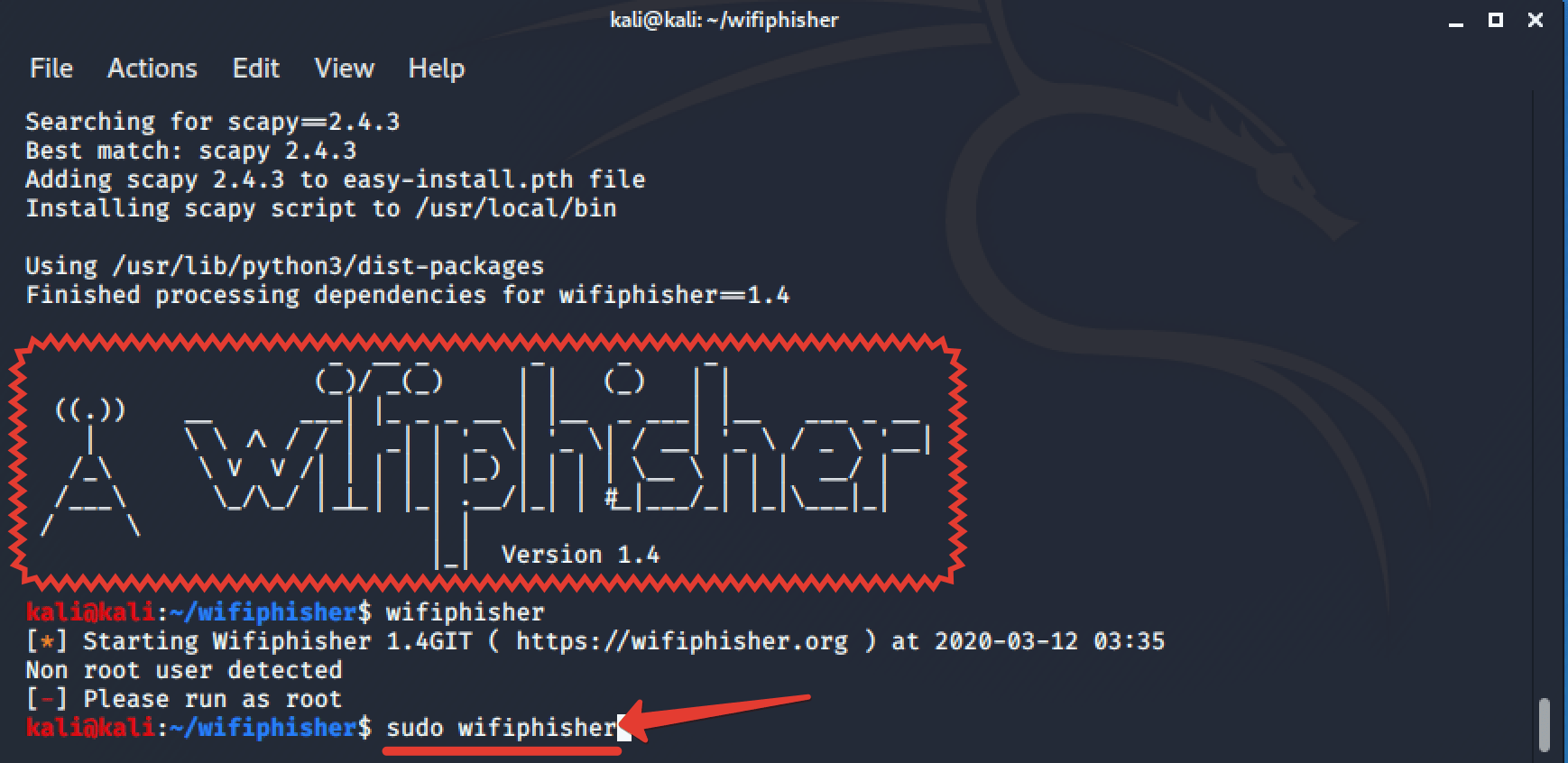

Шаг 32. И после завершения процесса запускаем нашу чудо-утилитку.

Как пользоваться wifiphisher?

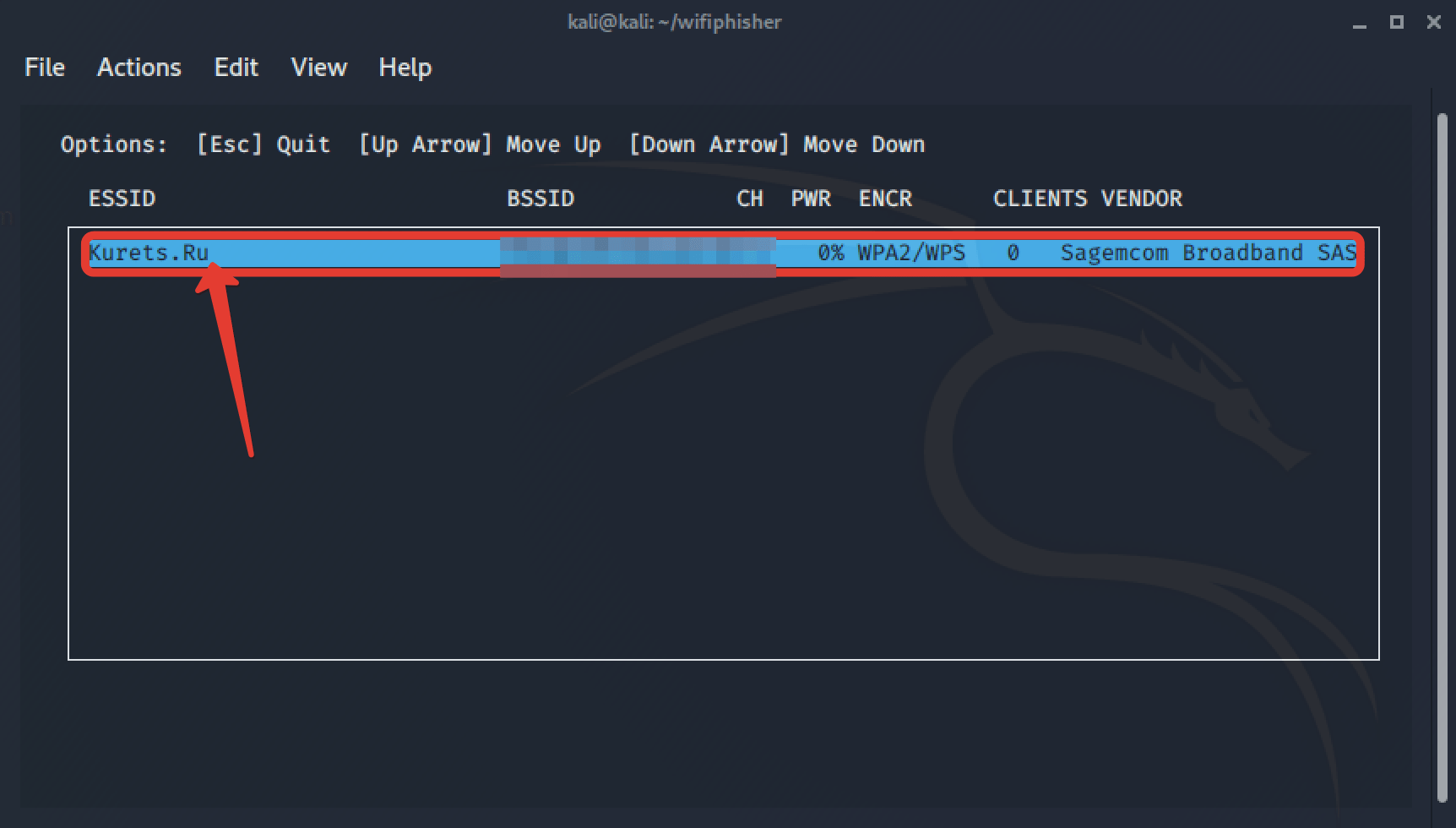

Шаг 33. В первом окне выбираем из списка точку, которую будем глушить и подменять фейковой. Я, естественно, выберу свою, родную, домашнюю.

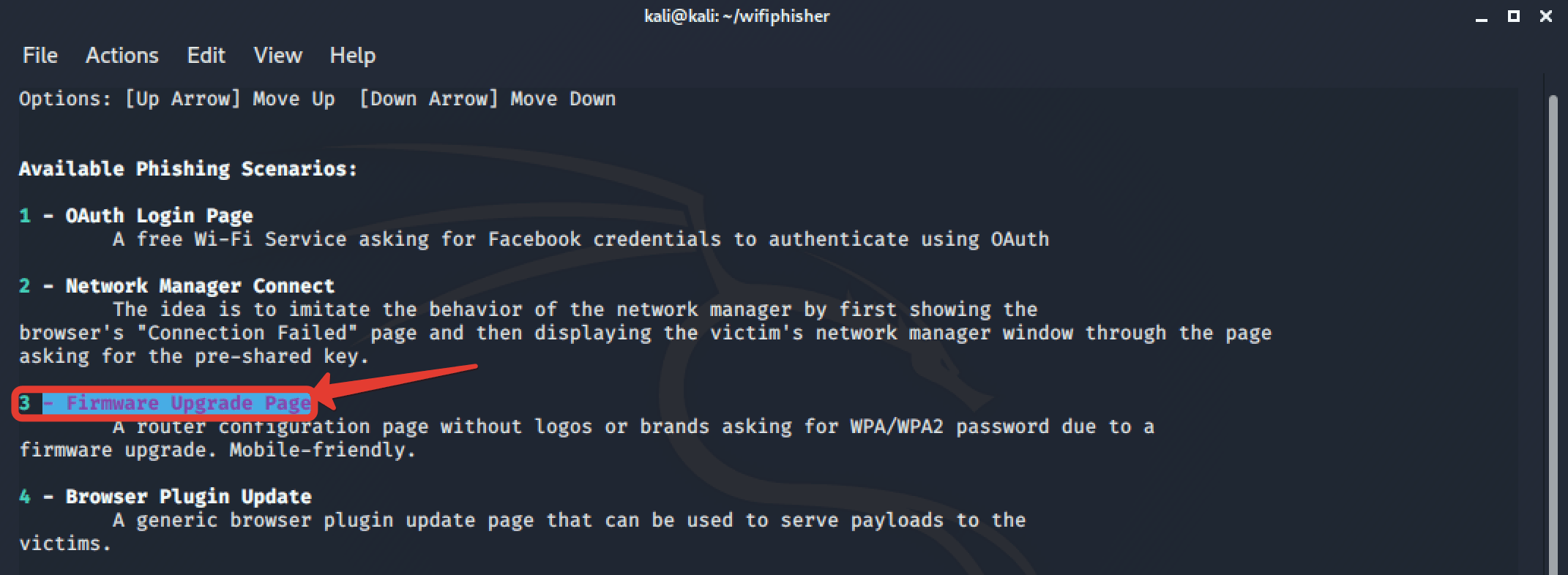

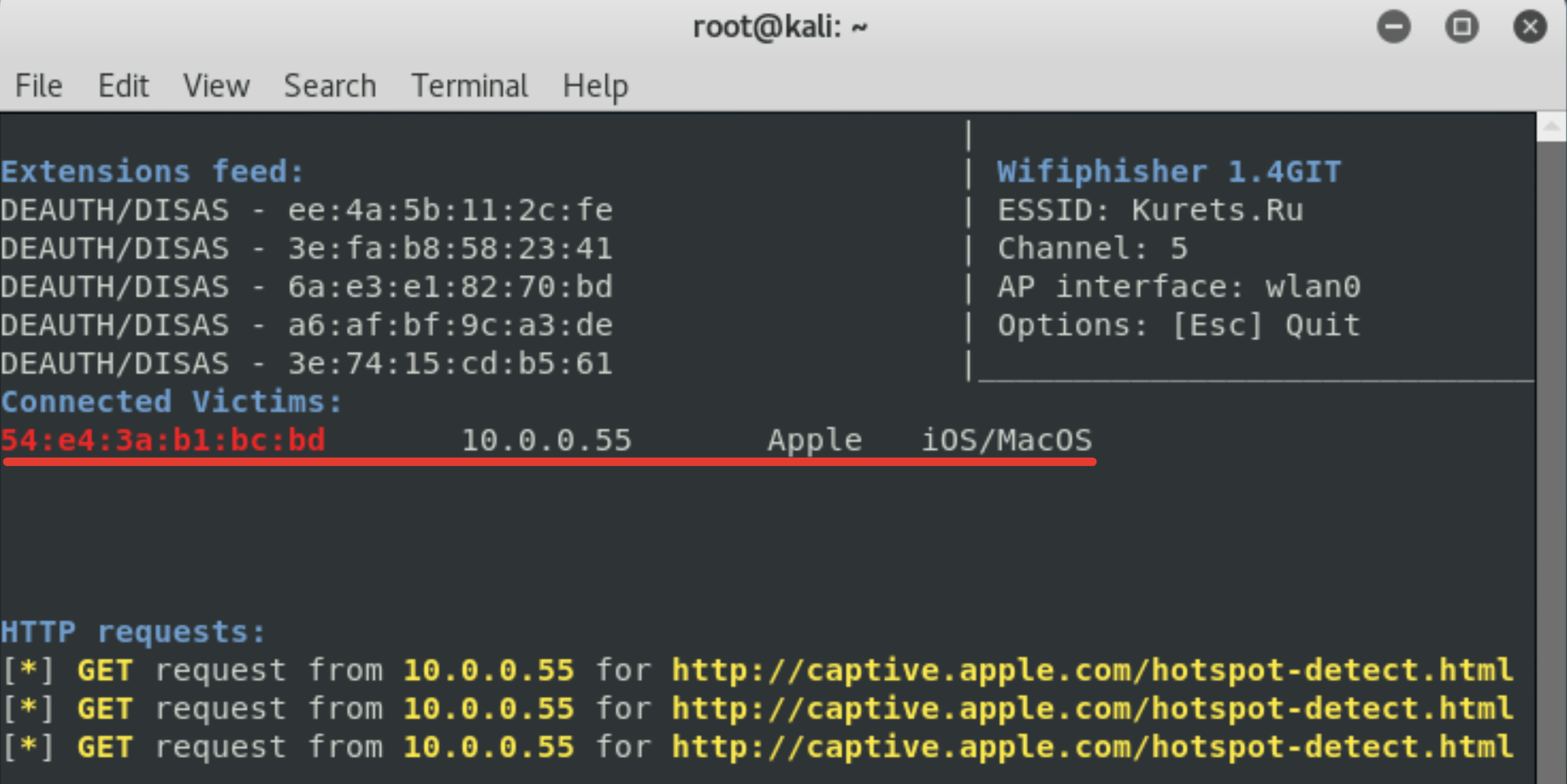

Шаг 34. В следующем окне программа предлагает нам 3 варианта. Первый это клиент увидит страницу авторизации Facebook. Мол авторизуйся в соц. сетке и инет заработает. У нас этот способ точно не проканает, так как пользователей фэйса крайне мало. Второе это эмуляция окна подключения в браузере под Windows 10. Очень неправдоподобно. Мало кто поведётся. Про плагин в браузере вообще молчу, учитывая, что сейчас большинство трафика от мобильных устройств. И вот он, наконец, последний, более-менее адекватный и что самое универсальный вариант. Жертва увидит окно с просьбой обновить прошивку роутера, для чего естественно нужно ввести пароль от Wi-Fi. Срабатывает и на десктопах, и на мобилках. Жмём сюды.

Шаг 35. Беру в руки планшет и вижу, что моя основная точка начинает пропадать, а вместо неё появляется безпарольный двойник. У меня просто не остаётся другого выбора, как подключиться к нему.

Шаг 36. Загружается страничка. Оформлено мощно, да? Я, если б мне позвонили и продиктовали с неё текст точно б сказал, введи пароль, обновись и отвали. Давайте попробуем это сделать. Подтверждаем.

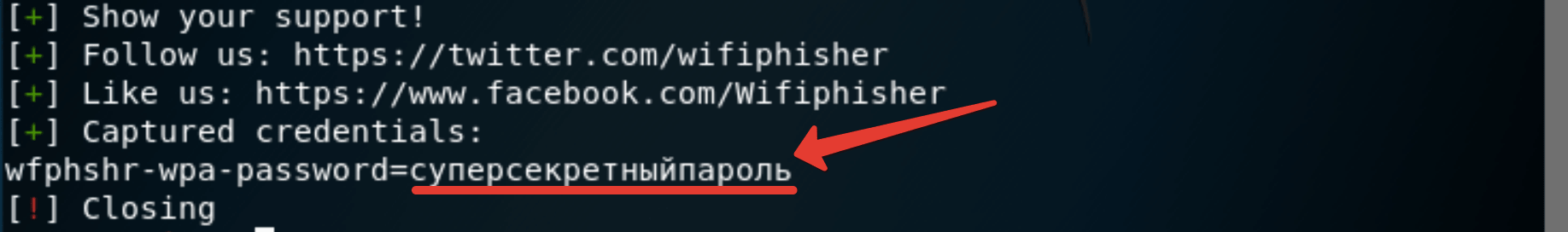

Шаг 37. Вуаля, пакеты перехватились, а значит можно останавливать действие программы.

Шаг 38. Ищем строчку password и наслаждаемся результатом труда. Думаю, дальше не нужно объяснять, каким образом злоумышленник сможет использовать полученную информацию в своих целях. Меньшее из зол, если он просто вырубит дублёра, подождёт денёк-другой, подключится и будет тихонечко по ночам сёрфить в инете за ваш счёт.

Как защититься от взлома?

Но повторюсь, это в лучшем случае. В худшем же, он сможет перехватывать весь ваш трафик, расшифровывать его и дальше поступать по своему усмотрению. Чтобы этого не произошло, давайте я дам вам несколько советом по поводу того, как обезопасить себя от подобного взлома.

Самый простой вариант – это скрыть SSID. Таким образом ваша сеть не будет отображаться в списке точек и вам придётся каждый раз вводить её имя вручную при подключении нового устройства, зато это оградит вас от самых начинающих хацкеров.

Второе – это купите себе нормальный современный роутер, поддерживающий частоту Wi-Fi сигнала 5 ГГц. Большинство злоумышленников – нищеброды и юзают старые Wi-Fiа даптеры. Я не в счёт, т.к. взял их на время у знакомого исключительно с целью сделать полезный контент. Но на постоянку они уж точно не подойдут.

Wifiphisher не работает

Вы ведь наверняка заметили, что интерфейс Kali несколько изменился под конец видео? Это связано с тем, что для того, чтобы отснять концовку ролика я использовал другую версию системы (2018 года). Ибо в последней версии мои адаптеры работали очень нестабильно. Вроде всё запускается, но не ищет точки. Разобрался, дело было в порядке запуска карт.

Т.е. сначала запускалась wlan1 и использовалась для блокировки основной точки и wlan0 для фейковой. Я поменял их местами. Команду для этого я также оставлю в описании, вдруг кому пригодится. Всё завертелось, но при подключении клиента не выдавался адрес из пула DHCP и не отображалась страница.

Это я так и не победил. Перелопатив весь инет, я вычитал, что данные дрова не подходят под версию ядра ОС. Качнул старую. Проделал всё тоже самое и ура. Заработало. И это при том, что в Kali 2020 в первый день всё было как часы. С чем это связано, ума не приложу.

Дело ли в версии ОС, а может в дровах, или всё же в карточках. Я не знаю, но однозначно могу сделать вывод, что не всё новое лучше старого. Иногда проверенное ПО гораздо стабильнее и надёжнее, нежели новинки. Хотя от Linux я такой подлянки признаться не ожидал.

Заключение

Друзья, на работу над этим материалом я потратил без малого 5 дней. Я рассказал вам обо всех нюансах, с которыми столкнулся на практике. Это не ролик очередного недохацкера, который на коленке показал вам как всё просто и зашибись. Не просто и не зашибись.

Linux – это серьёзная операционная система со своими подводными камнями и заморочками. Поэтому и людей, которые в ней разбираются ценят, как на международном рынке труда, так и в узкоспециализированных IT’шных кругах.

Если вы хотите освоить принципы работы с данной ОС не просто бездумно повторяя команды, а разбираясь в самой сути, то настоятельно рекомендую вам ознакомиться с моим новым обучающим курсом Linux с нуля. В данный момент он ещё доступен с 50% скидкой по предзаказу. Но скоро малина закончится. Ссылку, как обычно, оставлю в описании.

Если хотите и дальше потреблять интересный контент по тематике системного администрирования, защиты информации и прочих IT’шных прелестей, то обязательно подпишитесь на данный канал и поставьте оповещающий колокольчик. Следующий подобный видос у нас будет по fluxion.

Там принцип аналогичный, но есть одно преимущество – проверка пароля. Т.е. пока жертва не введёт правильный, программа будет продолжать блочить точку. Если интересно – то давайте, набираем 50 лайков. И я возьмусь за разбор флюхи. Думаю, там нюансов будет не меньше.

С вами был Денис Курец. Желаю вам удачи, успеха и стабильного интернета. Берегите себя и свои точки доступа. Остерегайтесь хацкеров. Ведь даже если они не ломанут вас, проблем с доступом точно не избежать. До новых встреч. Всем пока.