Zip File, мои юные любители безопасности и кошерненьких взломов. Нынче я покажу вам одну маленькую уязвимость, присутствующую в большинстве популярных дистрибутивов операционной системы Linux. Зная о ней, вы сможете взломать пароль Root-пользователя линуксовой ОСи буквально за 5 минут. При этом, даже не задействуя никаких дополнительных средств в виде загрузочных флешек со сторонним софтом.

Zip File, мои юные любители безопасности и кошерненьких взломов. Нынче я покажу вам одну маленькую уязвимость, присутствующую в большинстве популярных дистрибутивов операционной системы Linux. Зная о ней, вы сможете взломать пароль Root-пользователя линуксовой ОСи буквально за 5 минут. При этом, даже не задействуя никаких дополнительных средств в виде загрузочных флешек со сторонним софтом.

Данный метод применим, как к пользовательским системам: Mint, Ubuntu, Kali, так и я серверным решениям: CentOS, OpenSUSE и т.д. Тут суть не в самой операционной системе, а в нюансах работы стандартного загрузчика GRUB. Вернее, в его второй версии, Grub2. Хотя на первой такие фокусы тоже проделываются по плюс/минус такой же схеме. Положа руку на сердце, я не могу назвать это прям-таки взломом.

Ведь по факту, это один из стандартных, причём даже присутствующий в официальной документации, способов сброса пароля на большинстве Linux дистрибутивов. Поэтому для того, чтобы всё отработало, изначально должно быть соблюдено несколько условий. Во-первых, система Linuxдолжна быть установлена на компьютер, а не загружена с Live-USB.

А во-вторых, у вас должен быть физический доступ к машине хотя бы на пару минут. Этого будет вполне достаточно, чтобы сменить пароль Root-пользователя на свой и слить с машинки все необходимые данные. Затем можно ещё установить и зашифровать собственный пароль на загрузчик. Тем самым заставив хозяина тачки расплакаться от бессилия. Это вообще старая админская приколюха над новичками и практикантами.

Самые злые, доводят прикол до конца и с усмешкой смотрят, как вчерашний студент переустанавливает уже полностью настроенную ОСь. Иные сжаливаются и возвращают-таки пароль от Root’а владельцу. Я, конечно же, никогда не возвращал. Ибо такие подставы делают в основном тем, кто мудачит. А мудаков, как известно, нужно всегда наказывать. Иначе они навсегда утвердятся в своей безнаказанности.

И раз уж физическая расправа в наше мирное время не особо в почёте. Особенно в ITшной среде. Приходится иногда включать голову и изобретать более изощрённые способы наказания. Друзья, если вы хотите увидеть, как можно за 5 минут заграбастать себе пароль от Root-пользователя и поменять его на свой собственный, а также, узнать, как обезопасить свой личный или рабочий комп на Линухе от подобной угрозы, тогда устраивайтесь по удобнее и будем начинать.

Но, прежде, мне бы очень хотелось поблагодарить наиболее активных подписчиков этой недели. Эти ребята поддержали проект донатами и покупкой обучающих курсов автора, а значит именно им мы обязаны выходом данного ролика. Спасибо вам за поддержку, камрады. А мы начинаем.

Шаг 1. Я буду демонстрировать весь процесс на примере машинки с самой последней на сегодняшней день версией Kali Linux 2020.2. Отмечу, что данный дистрибутив основанный на Debian изначально заточен конкретно под специалистов по информационной безопасности. Отчего теоретически, уже из коробки должен быть защищён от всех возможных посторонних вмешательств в ядро системы. Однако, к великому сожалению, это не так. И очень скоро вы сами в этом убедитесь. Заходим в систему под Root’ом. Как видите, мой текущий пароль состоит из 4 символов.

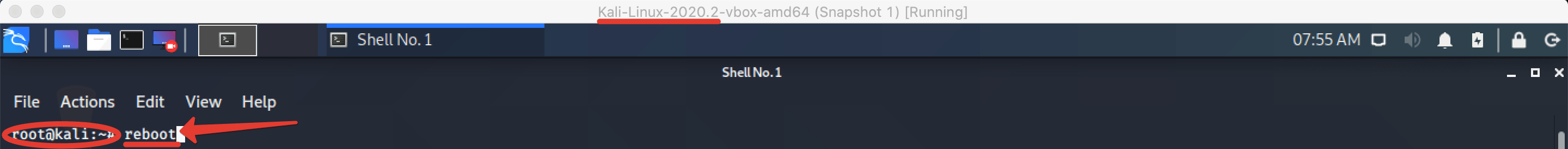

Шаг 2. Перезагрузим машинку введя в терминале reboot.

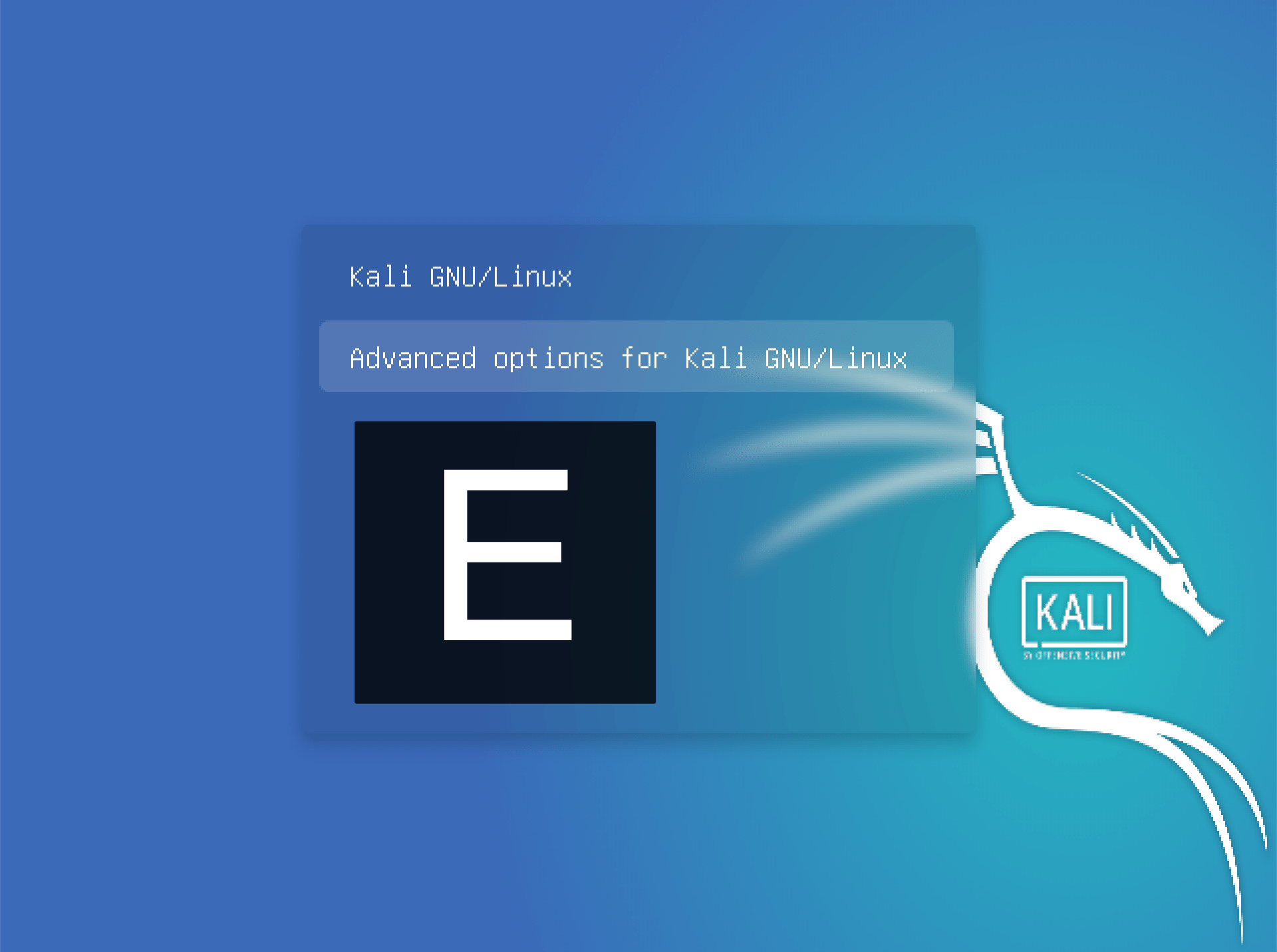

Шаг 3. И на этапе загрузки, прервём автовыбор. Переходим в настройку загрузчика GRUB2 нажав клавишу «E».

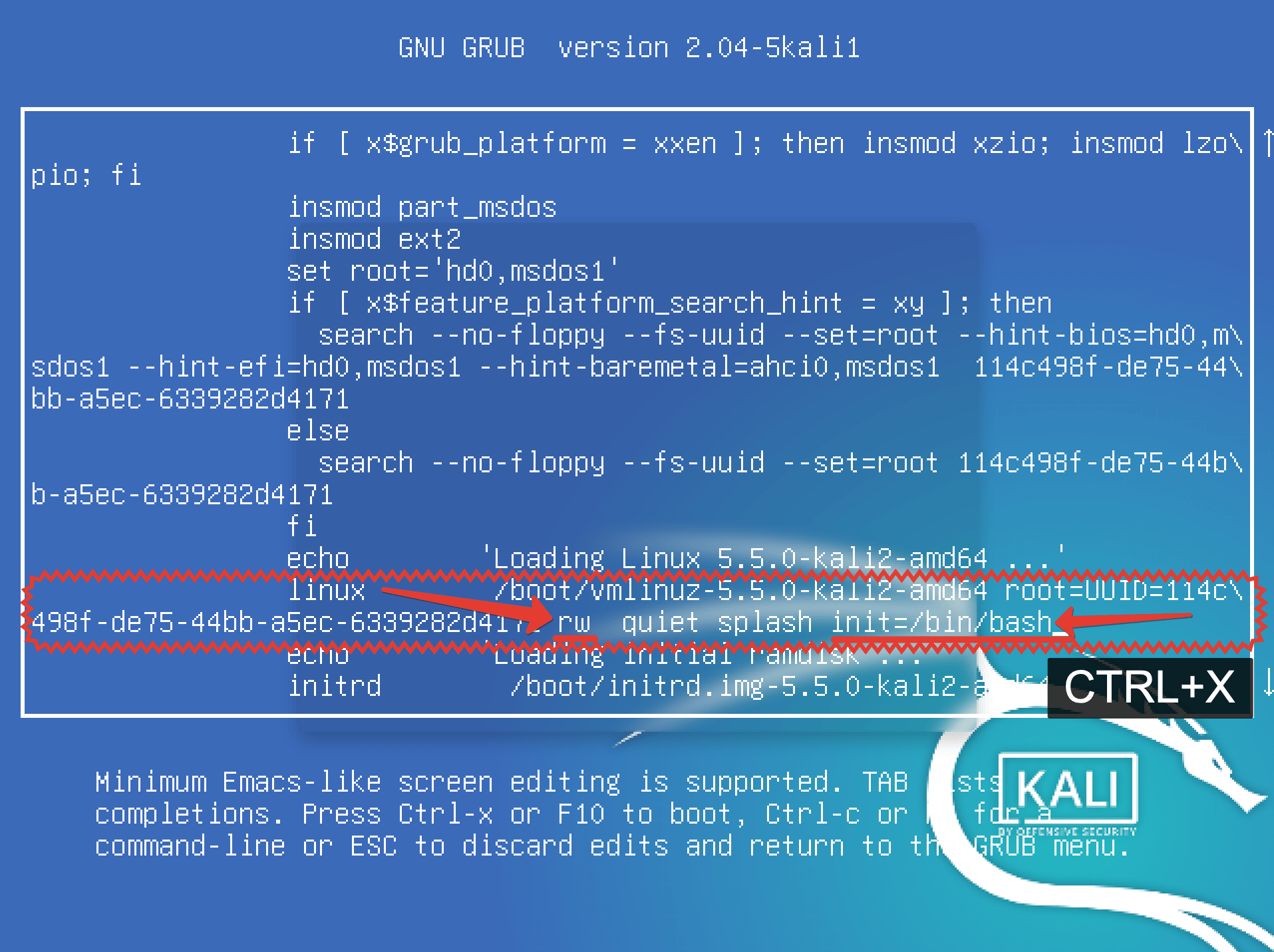

Шаг 4. Тут нас интересует только одна строка, а именно Linux. Ищем её и изменяем параметр «ro», что в расшифровке означает Read Only (только чтение), на RW– чтение и запись. Так мы сможем вносить любые изменения на загрузочном диске. В конце абзаца дописываем «init=/bin/bash» и нажав на клавиатуре CTRL+Xили F10.

Шаг 5. Производим загрузку системы.

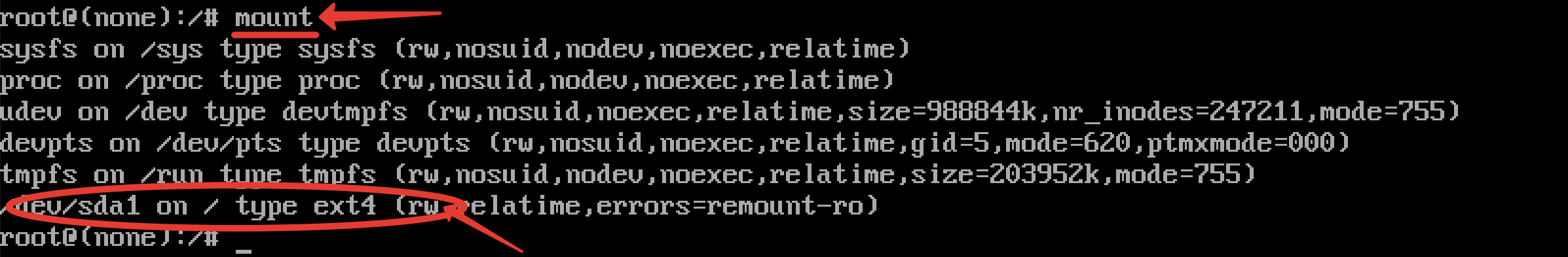

Шаг 6. Она произойдёт в режиме командной строки. Причём сразу же с Root-правами. Вводим mount, чтоб убедиться, что права на чтение и запись в SDA1 у нас есть.

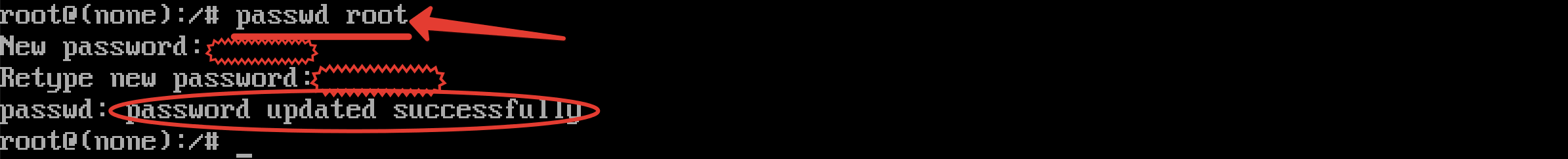

Шаг 7. Отлично. Теперь можно менять пароль от рута. Тут ничего сложного. Вводим «passwdroot» и дважды прописываем новый парольчик.

Шаг 8. Принудительно грузим машинку введя ключ -f после команды reboot.

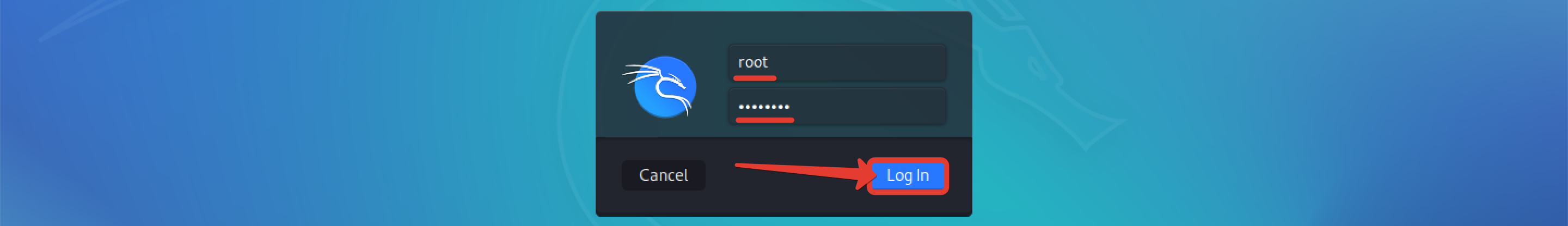

Шаг 9. И пробуем залогиниться в системе. Я специальной использовал 8 значный пассворд, чтобы продемонстрировать вам наглядно, что он изменился.

Шаг 10. В терминале мы тоже отображаемся, как Root, а это значит, что дальше мы можем делать со взломанной системой всё что угодно.

И на этом в принципе можно было бы закончить данное видео. Однако у нас тут вроде бы не школа юного злоумышленника. И я не для того записываю видосы, чтоб покидать перед вами дешёвые понты в стиле «мама-мама, смотри, я без рук ехать могу».

Я делаю серьёзный, образовательный, но при всём при этом развлекательный, насколько это в принципе возможно, контент, для людей интересующихся информационной безопасностью.

И лучшей наградой для таких товарищей, является конечно же раскрытие способа, при помощи которого можно реально обезопасить себя от подобной угрозы.

Шаг 11. Одним из весьма неплохих и главное действенных вариантов, как это можно сделать, является установка зашифрованного пароля на запуск загрузчика. Хэш можно получить при помощи встроенной в Линь утилиты. Вводим соответствующую команду. Напоминаю, что все команды, я как обычно продублирую в описании к ролику, и дважды прописываем пароль на загрузчик. Хэш сгенерирован. Сразу скопируем его в буфер обмена.

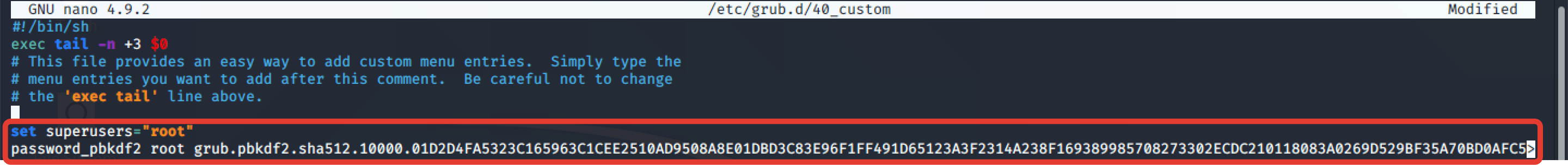

Шаг 12. Далее нам необходимо установить данный пароль на основной конфигурационной файл grub.cfg. Но в документации по безопасности рекомендуют всё-таки избегать редактирования данного файла напрямую, а задействовать для этих целей модуль пользовательского меню. Не будем с вами изобретать велосипед и прислушаемся к умным дядькам из книжек. Запускаем сороковой кастом в редакторе Nano. Если привычнее Vim, можно использовать и его. Но если вы пока новичок и особо не шарите, тупо повторяйте за мной.

Шаг 13. Вставляем наш ранее скопированный пароль в зашифрованном виде и добавляем перед ним несколько строчек, так чтобы вся эта история по итогу выглядела следующим образом. Хорошо. Жмём CTRL+Xдля сохранения изменений и подтверждаем решение набрав yes.

Шаг 14. Хорошо. Далее вводим команду для обновления информации в конфиге граба.

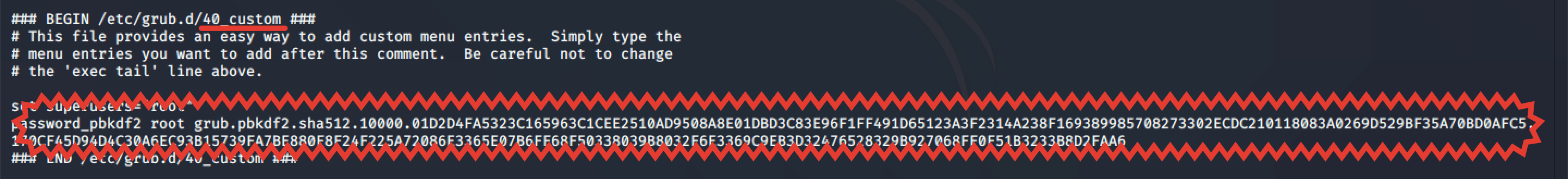

Шаг 15. И проверяем результат используя «cat» для просмотра.

Шаг 16. Вот он наш парольчик в виде хэш функции. Как раз в 40 секции. Теперь можно смело грузить машинку.

Шаг 17. И на этапе загрузки вновь попробовать перейти в настройки загрузчика нажав «E».

Шаг 18. Система запрашивает имя пользователя и пароль. В случае неверного ввода данных вы получите отказ на запуск редактора.

Шаг 19. А теперь давайте попробуем ввести верные данные. Имя. Пароль. Вуаля. Граб снова доступен для внесения изменений.

Таким образом мы обезопасили свой загрузчик от вмешательства постороннего мозговитого Линуксоида. Однако опять же, этот способ защитит вашу ОСь только если в распоряжении злоумышленника не будет стороннего внешнего носителя с соответствующим вспомогательным софтом. Эдакая проверка на дурака. Единственный способ избежать таковой, это изначально устанавливать зашифрованный пароль на граб, либо использовать какой-нибудь другой загрузчик отличный от стандартного.

Тот, где попросту отсутствует возможность изменять параметры ядра. Хотя, опять, повторюсь, что от загрузки с другого носителя вся эта мишура не особо спасёт. Такие дела, друзья. Вообще на удивление, очень мало Линукс-админов из новой школы знают об этой фиче. Хотя на форумах её обсуждают уже лет так 15. Однако при этом мало кто вспоминает про пароль на загрузчик при базовой настройке ОСи.

До того, как уйти на Ютуб, я много лет проработал преподавателем в колледже ведя практику у сетевых и системных администраторов. Так вот, на одном из престижнейших чемпионатов WorldSkillsRussia, в нашей компетенции был прямо отдельный модуль по Linux’у. И даже там, это не входило в базовую настройку машин. ХЗ конечно, как сейчас с этим обстоят дела. Я давненько уже не в теме, но на тот момент в моей голове это вызывало немало вопросов.

Так что, как говорится, от души делюсь теперь с вами этими знаниями. Ведь моя основная цель, как я уже не раз говорил, делать самые интересные, развлекательные, а главное полезные уроки для заинтересованных в этом людей. При этом формат ютуба подразумевает, что тут всё-таки по большей части тусуются начинающие админы и эникейщики, а не матёрых специалисты. Поэтому чуть более сложный контент заходит что называется далеко не всем.

Именно по этой причине действительно серьёзные вещи, я выкладываю исключительно на закрытом сайте своей академии. В данный момент там уже выложены 2 обучающих курса по Windows и Linux-системам. Если кому интересно ссылки со всеми подробностями будут в описании. Ну а мы будем потихонечку закругляться.

Друзья мои, нынче вы узнали об одной из самых серьёзных уязвимостей ОС Linux, позволяющей без применения дополнительного софта поменять пароль текущего пользователя с Root-правами, а также научились от неё защищаться. Конечно на 100% обезопасить свою ОСь, если она установлена на рабочем компьютере в принципе невозможно. Гораздо безопаснее использовать для этого загрузочную Live-USB флешку. Ролик о том, как записать таковую, можете также найти у меня на канале.

Но всё же использовать такую флешку с линухой для решения повседневных задач не особо удобно. Именно по этой причине большинство специалистов, как по этичному, так и не очень этичному хакингу предпочитают ноутбуки. А вы думали, что хацкеров всегда изображают с ноутами просто потому, что это выглядит круто? Вовсе нет. Ноутбук – это физическое устройство.

А человеку, занимающему взломами очень важно контролировать всё что так или иначе связано с его деятельностью, дабы при случае суметь быстренько уничтожить провокационную улику. Что же касается реальной практики эксплуатации подобных уязвимостей, отвечу лишь, что лично мне данный способ пригождался всего раз. Когда я менял основную работу и требовалось каким-то образом узнать пароль от сервера на котором была поднята IP-телефония.

За других говорить не буду. Но в новостях раньше частенько мелькали случаи, когда злоумышленники непонятно каким-образом получали доступ к серверам известных банков в нескольких регионах. С тех самых пор в Дарке можно относительно легко найти предложения с продажей слитых баз данных. Они, конечно, не всегда актуальны и быстро устаревают, но тем не менее. Наиболее состоятельные кардеры пользуются.

Ох, братцы. Что-то я уже много всего лишнего сболтнул. Давайте всё-таки подводить итоги и закругляться. Если впервые забрёл на канал и даже дослушал до этого момента, то обязательно подпишись, клацнув на колокольчик и в твоей ленте регулярно будут появляться годнейшие ролики на тему взломов, пентестинга и информационной безопасности. Олдам по традиции удачи, успехов и самое главное отличного настроения. Нынешний вирус сильно изменит наш мир. Кто-то выйдет из самоизоляции с целой горой новых знаний, а кто-то, как не прискорбно звучит с голой задницей.

Сделайте всё возможное, чтобы приобщиться к первой, и ни в коем случае не оказаться во второй категории. А я вам в этом обязательно помогу. С вами был Денчик. До новых встреч братцы. Всем пока.