Анонимность — это как хорошо заточенный нож. В зависимости от обстоятельств, им может орудовать, как опытный хирург, так и кровавый мясник и, даже серийный убийца. Но это же не повод запрещать ножи, правда? ZipFile, мамкины хаЦкеры. С вами, Денчик и, как вы уже поняли из названия ролика, нынче разговор пойдёт об анонимном серфинге по сети и об операционке, которая по моему мнению, лучше других заточена под эту задачу.

Анонимность — это как хорошо заточенный нож. В зависимости от обстоятельств, им может орудовать, как опытный хирург, так и кровавый мясник и, даже серийный убийца. Но это же не повод запрещать ножи, правда? ZipFile, мамкины хаЦкеры. С вами, Денчик и, как вы уже поняли из названия ролика, нынче разговор пойдёт об анонимном серфинге по сети и об операционке, которая по моему мнению, лучше других заточена под эту задачу.

В рамках обзора мы подробнейшим образом разберём историю создания WhonixOS, принцип её работы, внутренние особенности, и по итогу выясним, что же позволяет данной ОСи претендовать на трон королевы анонимного сёрфинга оставляя далеко позади другие дистрибутивы. Погнали. Её история, началась в далёком 2012 году, когда в преддверии конца света на WiKi появилась страничка проекта TorBox. Изначально на ней просто выкладывались руководства по использованию сети TOR.

Однако, через некоторое время, сетевой инженер Патрик Шлейзер, будущий основатель WhonixOS, с головой ушёл в тему анонимного сёрфинга и придумал собственный механизм позволяющий оставаться невидимым при работе в сети. Его идея была максимально проста, и при этом весьма эффективна. В качестве шлюза он использовал виртуальную машину, посредством которой пропускал весь трафик через сеть TOR.

Данный подход позволял обезопасить пользователя от утечки инфы об IP-адресе и DNS. Ну а в качестве бонуса, можно было не тратить время на настройку прокси для каждой отдельно взятой софтины. Как ни странно, тема настолько зашла посетителям этой самой WiKi-страницы, что система стала использоваться в узких кругах недо и псевдо хаЦкеров практически повсеместно.

Небезызвестные Анонимус даже создали скрипт автоматизирующий процесс первоначальной настройки и подключения. И кстати, благодаря именно их трудам стал доступен для загрузки первый вариант образа базирующийся на Linux. Через некоторое время к Патрику обратились разработчики TheTorProjectс просьбой переименовать операционку TorBOX, дабы не вводить пользователей в заблуждение о связи этих проектов.

После ребренда ОСь стала называться AOS, что в расшифровке значит не что иное, как Анонимус Оперейтинг Систем. Звучит привлекательно для школьников, но совершенно не привлекательно для поисковых алгоритмов. Ибо под аббревиатурой АОС в разное время выпускалось очень много всякого хлама. В том числе и небезызвестный стиральный порошок. По итогу, разрабы снова решили изменить имя запустив голосование, в котором победил вариант WhoNix.

Who – кто, Nix – ничто. Вот так поистине уникальная игра слов. А в общем то, всё как обычно мутно, анонимно и дико опасно. Сегодня, готовую связку виртуальных машин, состоящую из отдельного образа шлюза и рабочей станции можно скачать с официального сайта whonix.org.

Шаг 1. Для этого достаточно в разделе Downloadвыбрать вариант подходящий для под вашу Хост-систему, и загрузив образы на компьютер, открыть их в соответствующем гипервизоре.

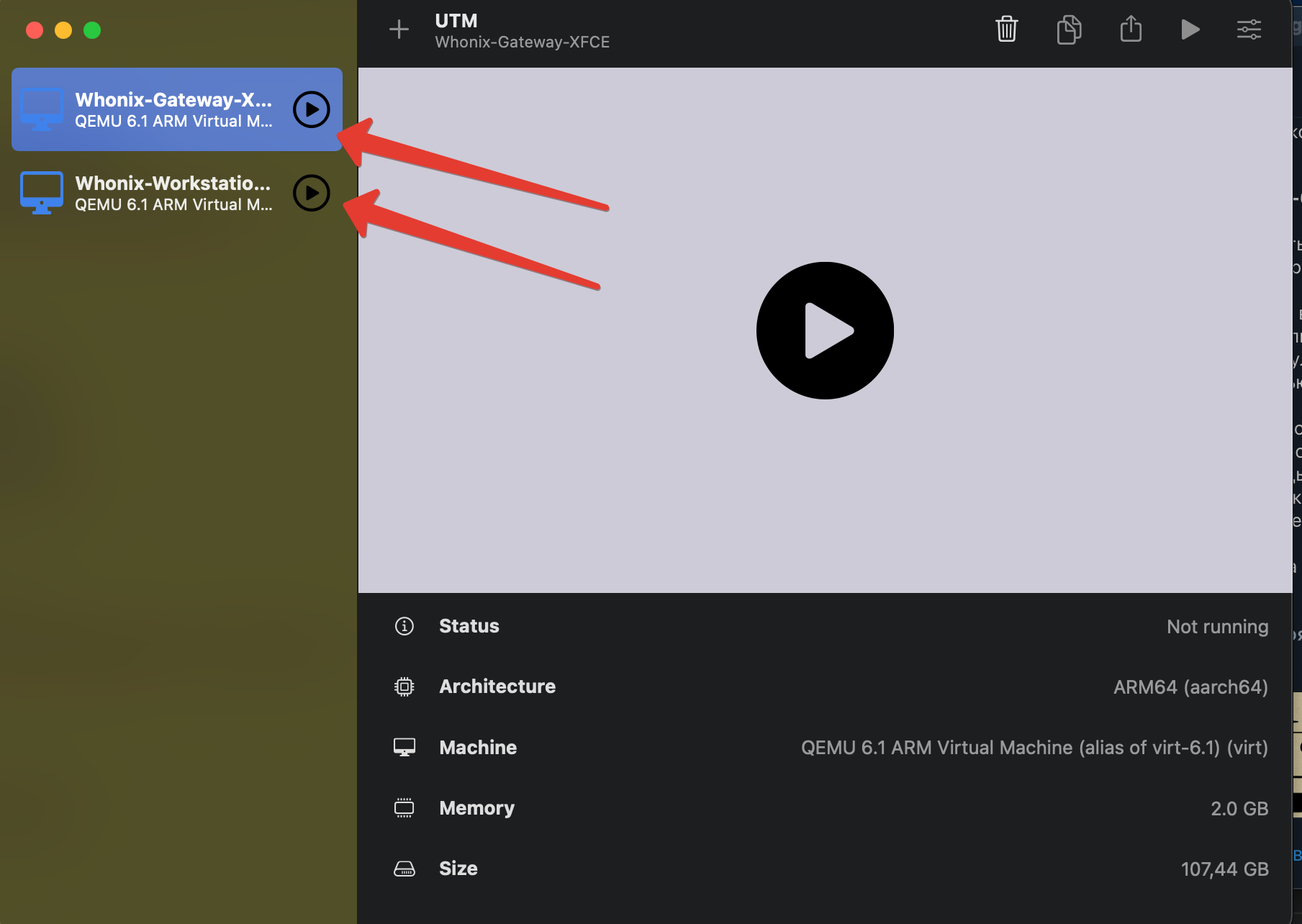

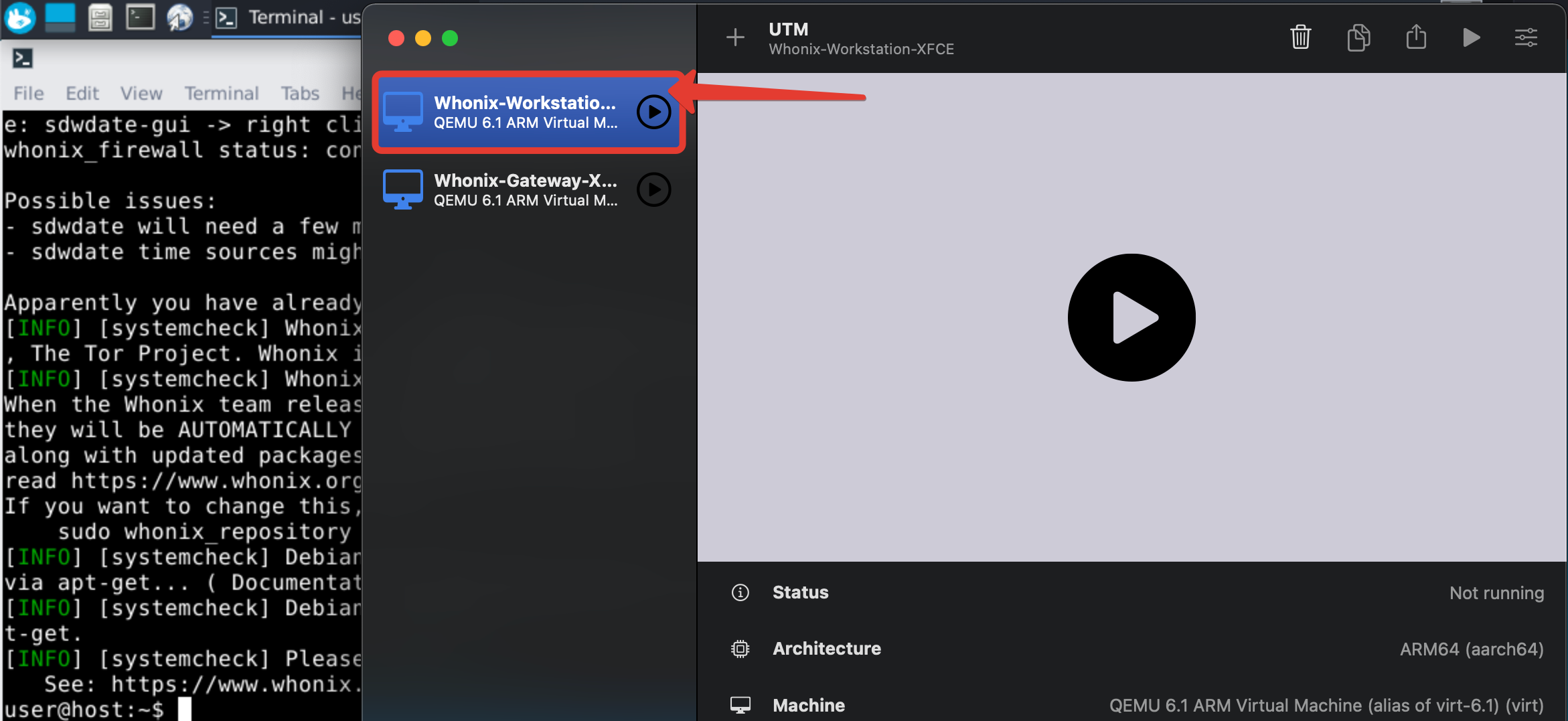

Шаг 2. Для большинства операционок в качестве визора выступит виртуалбокс, однако у меня из-за специфических особенностей эпловского процессора M1 вся работа происходит в среде QEMU. Давайте сначала запустим виртуалку со шлюзом.

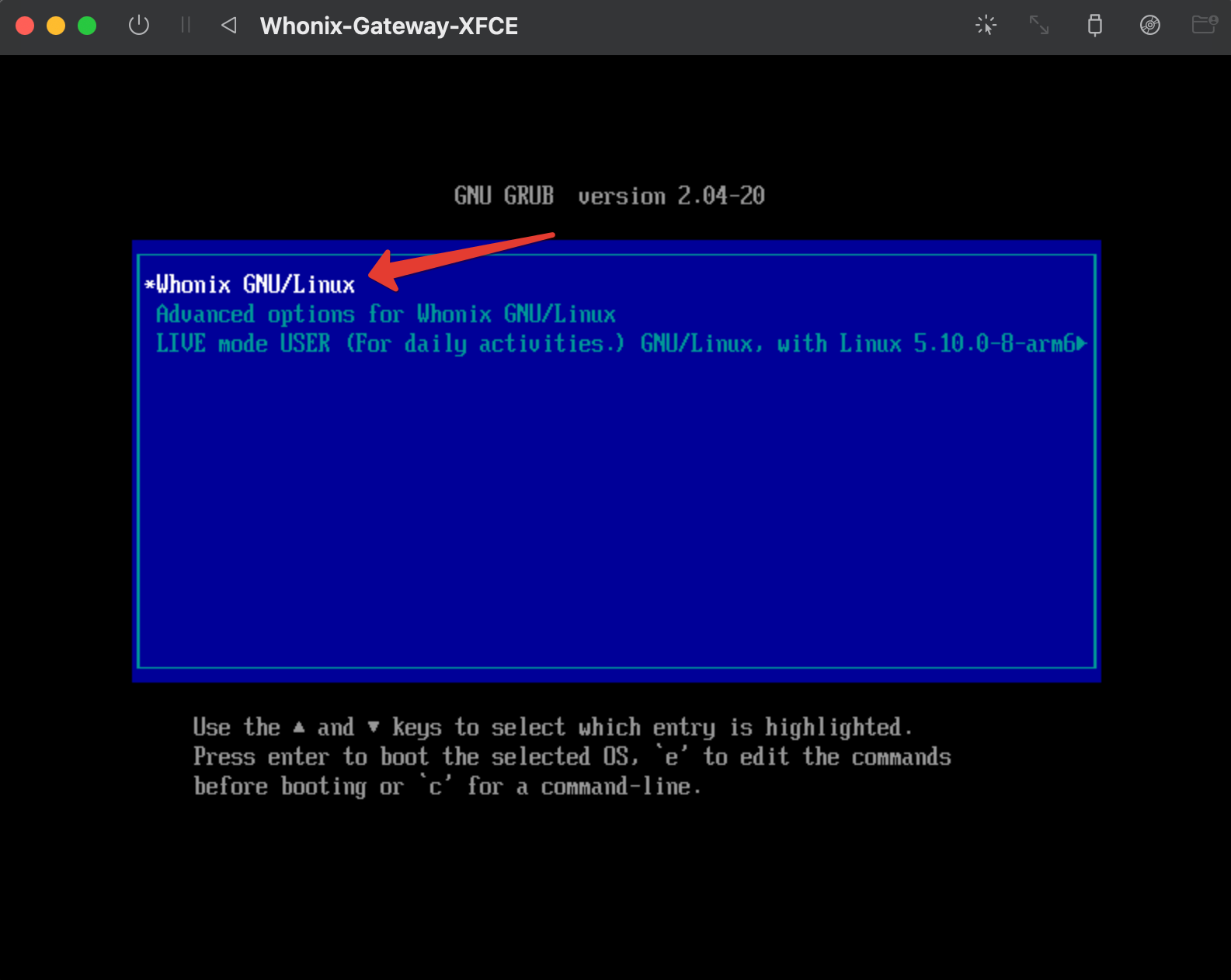

Шаг 3. Выберем обычный режим загрузки в грабе.

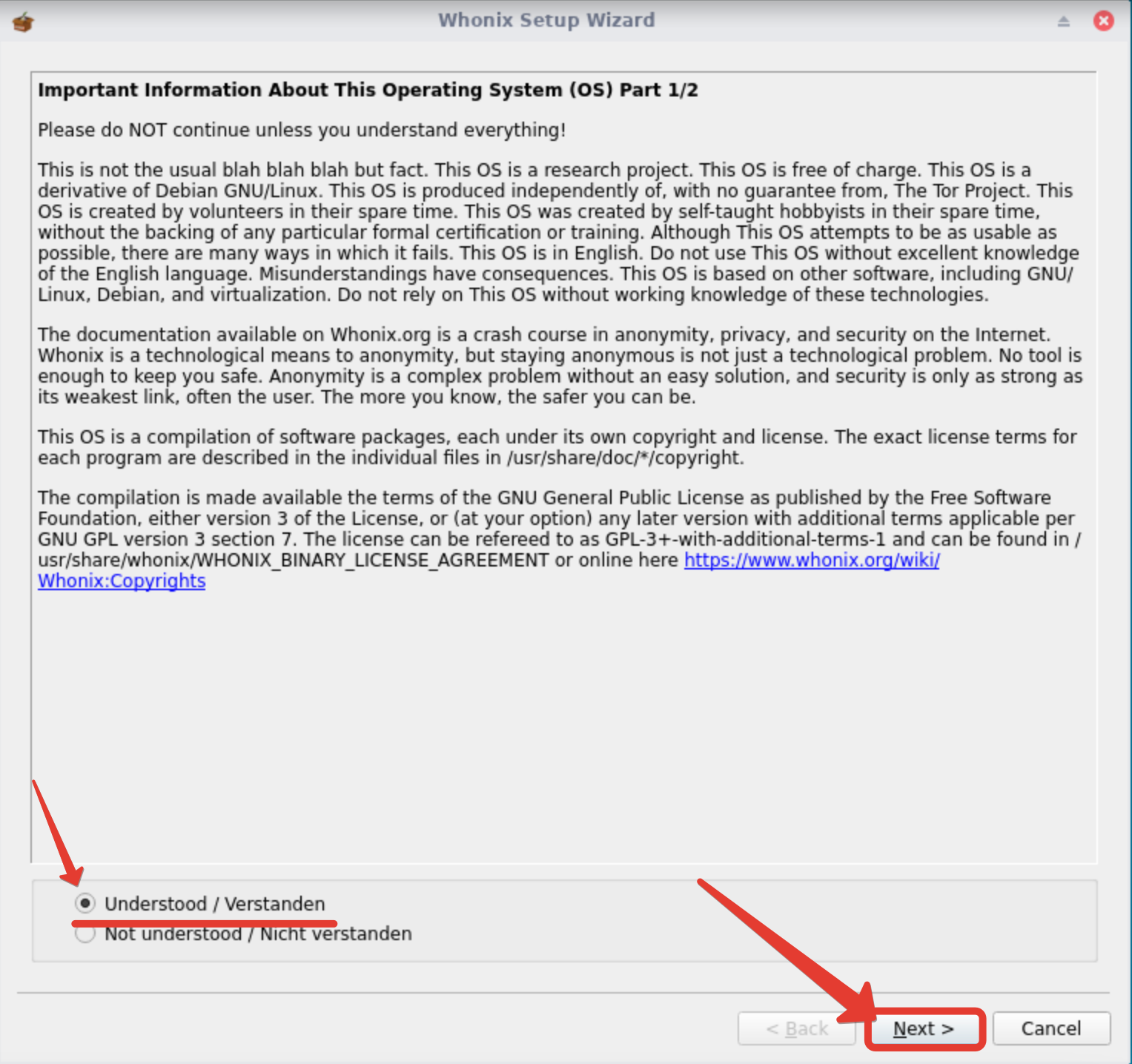

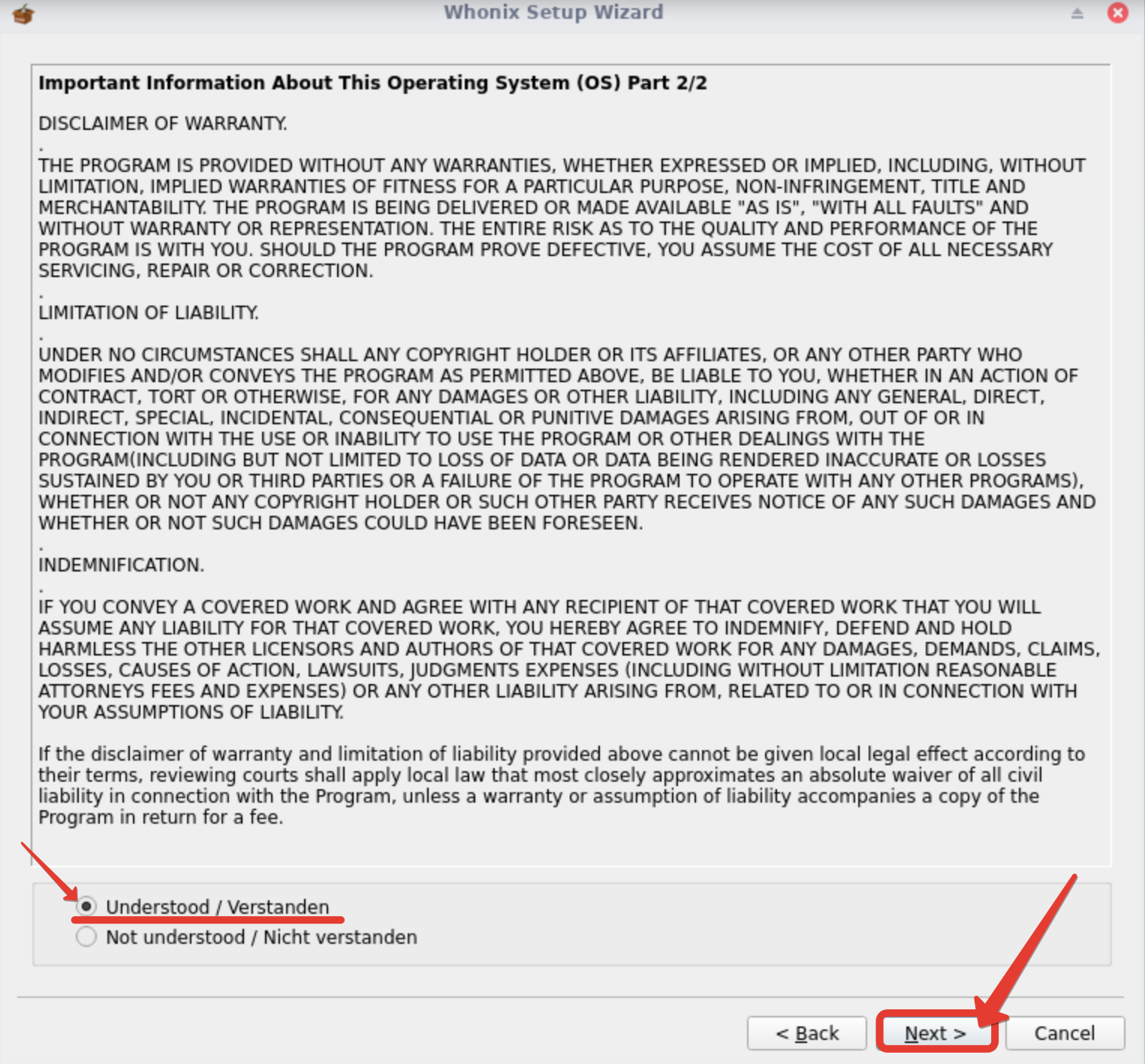

Шаг 4. И прочитаем двухстраничное соглашение с дисклеймерами, в котором разработчики открещиваются от всех противоправных действий, которые вы можете совершить, пользуясь особенностями данной ОСи.

Шаг 5. Если не страшно присесть на бутылку – кликаем Understood.

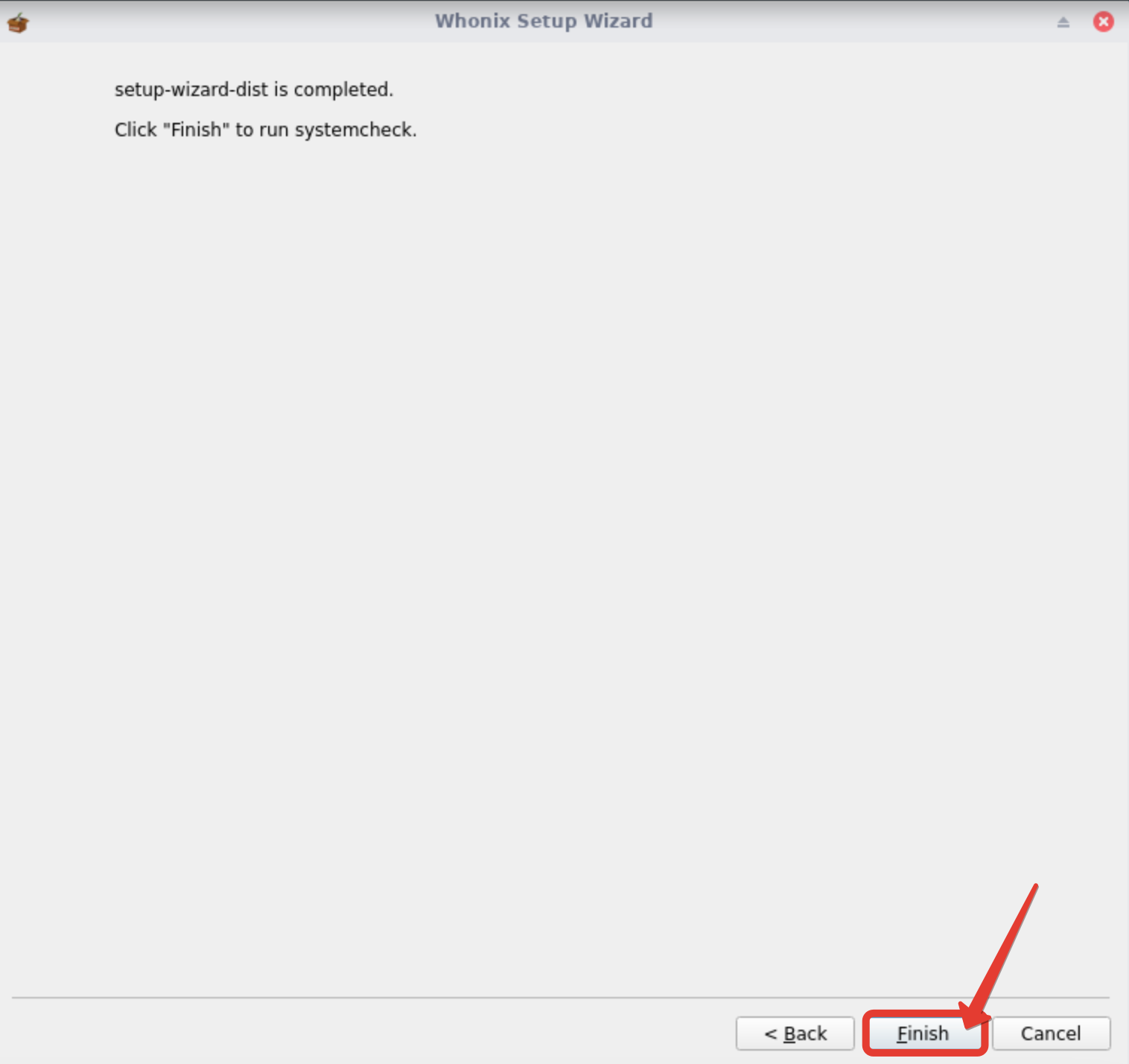

Шаг 6. И завершаем затянувшуюся прилюдию.

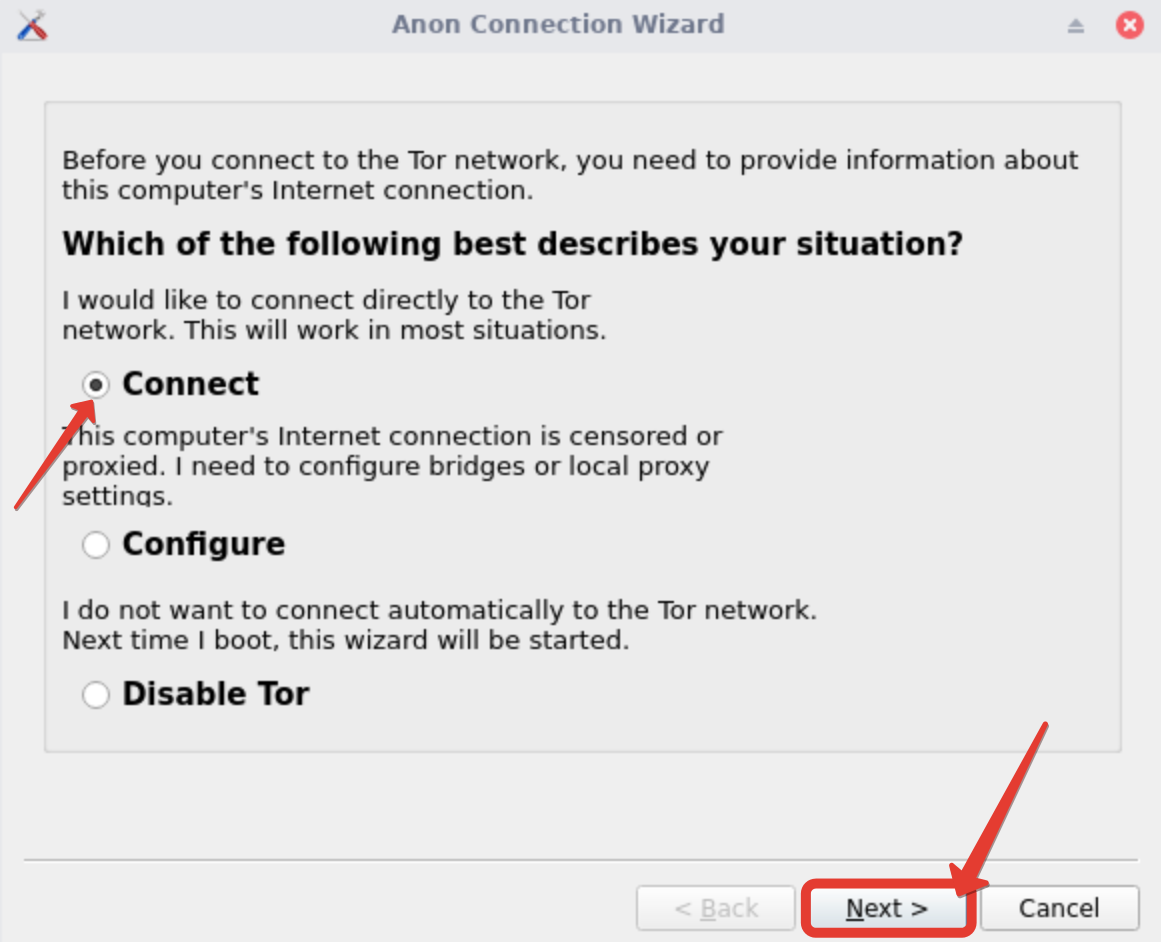

Шаг 7. Система просит добро на подключение к сети TOR.

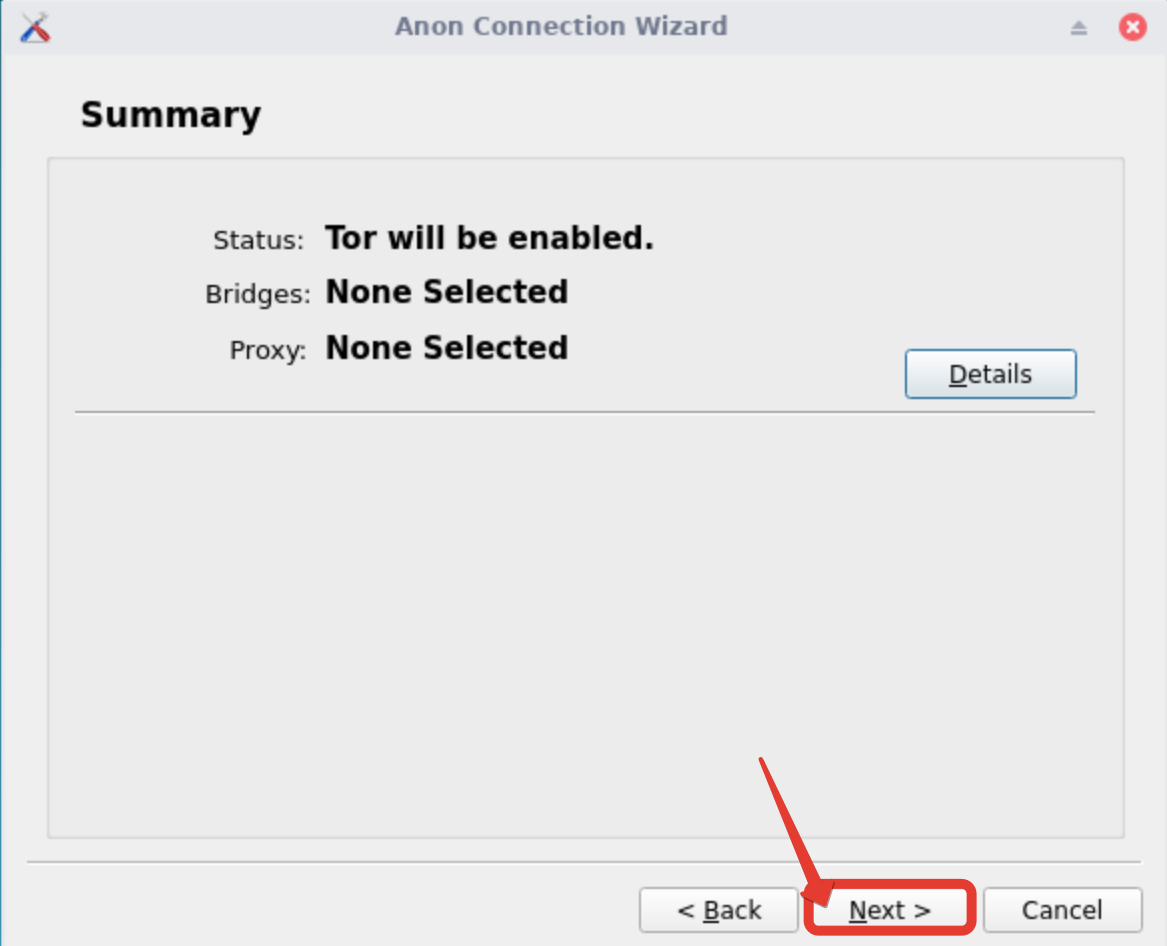

Шаг 8. Кликаем дважды Next.

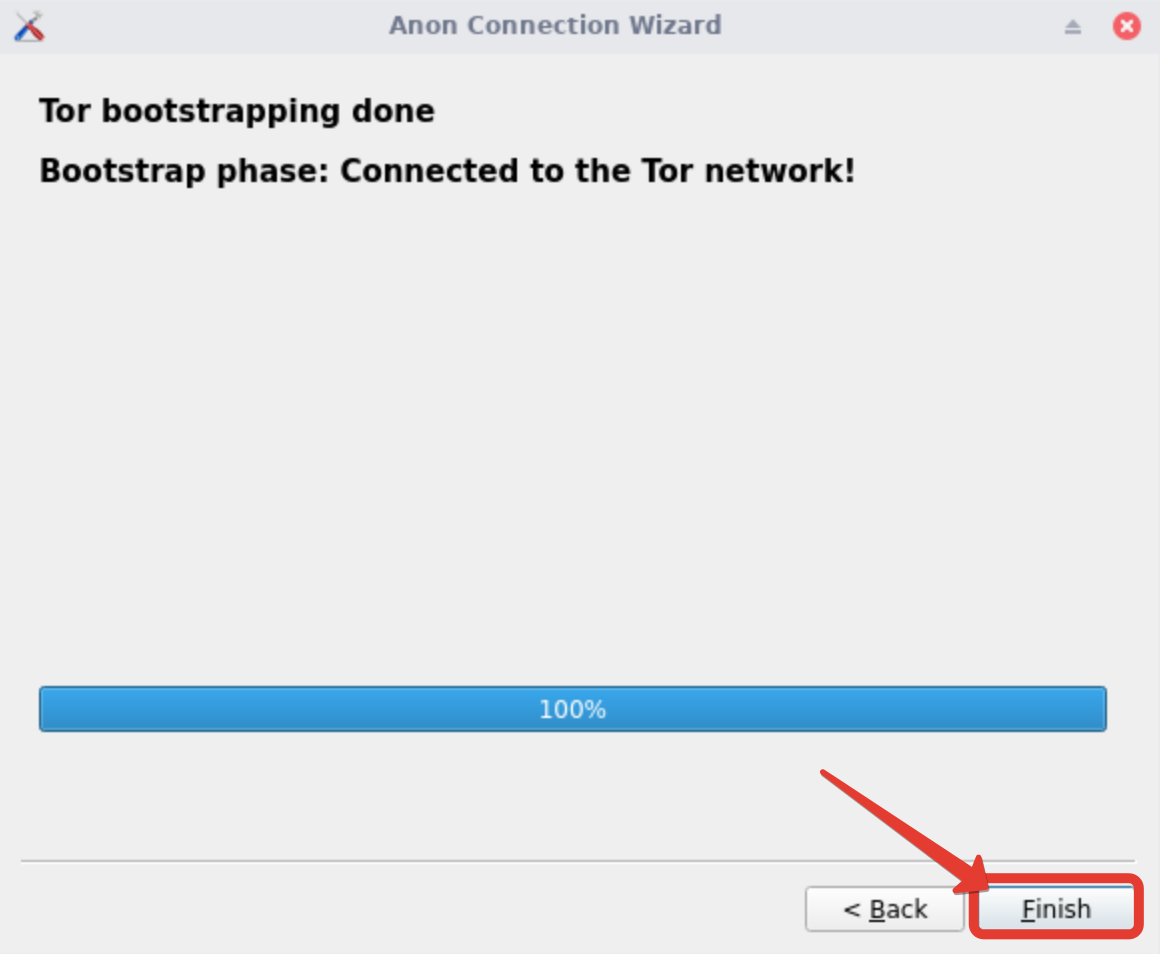

Шаг 9. И радуемся успешному подключению. Только что мы стали анонимны не меньше, чем создатель биткоина.

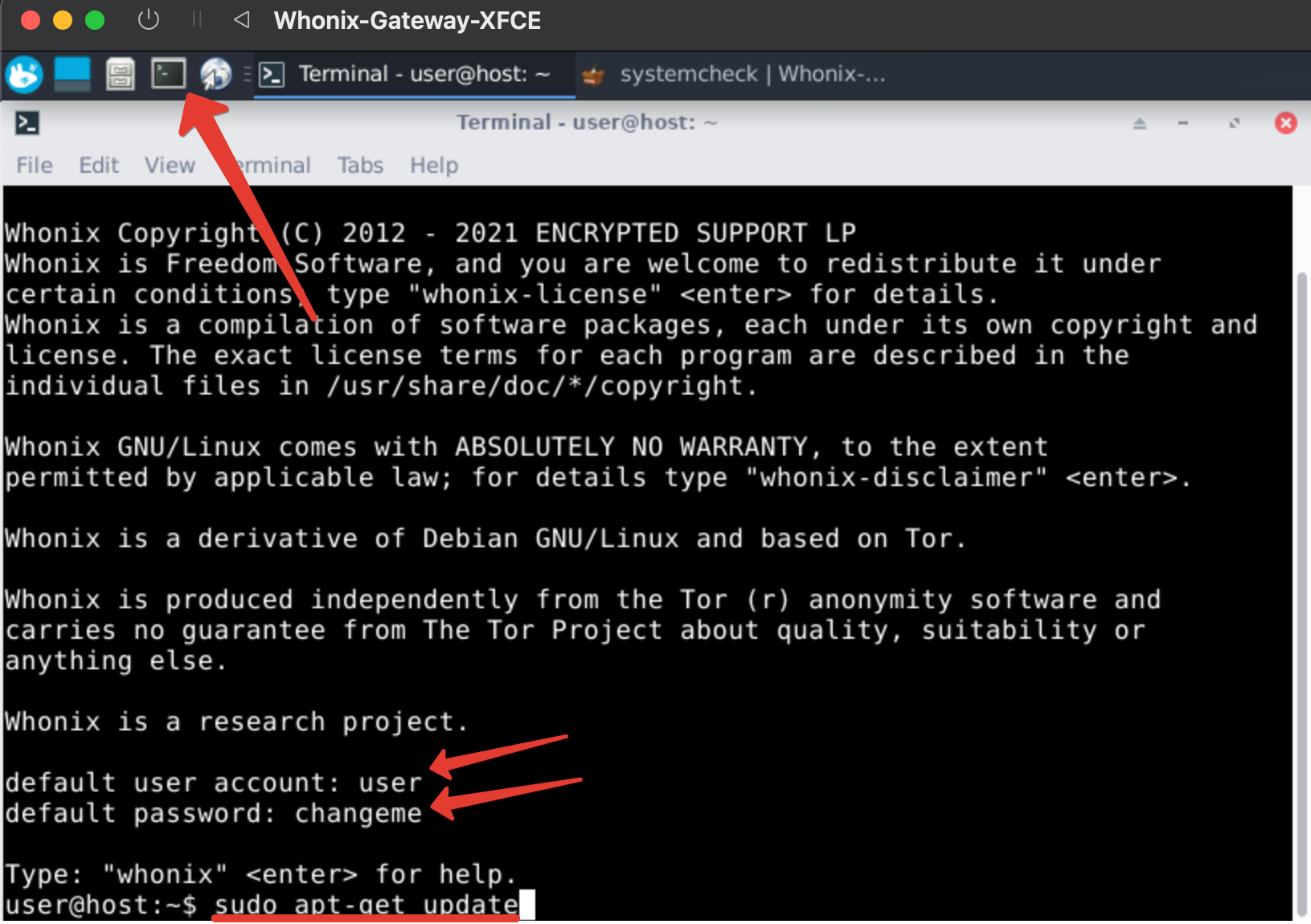

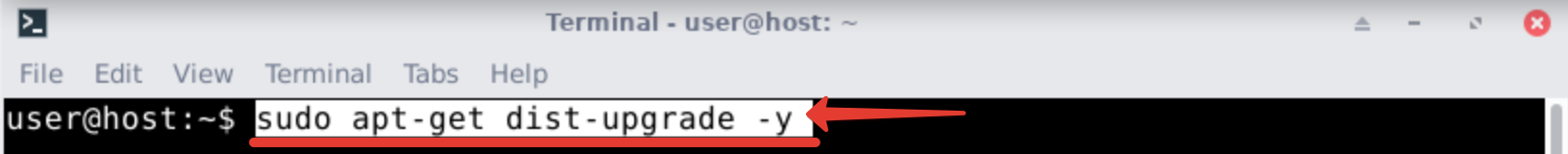

Шаг 10. Однако, в целях обеспечения безопасности, лучше всё-таки обновить пакеты системы. Для этого запускаем окно терминала и пишем sudo apt-get update.

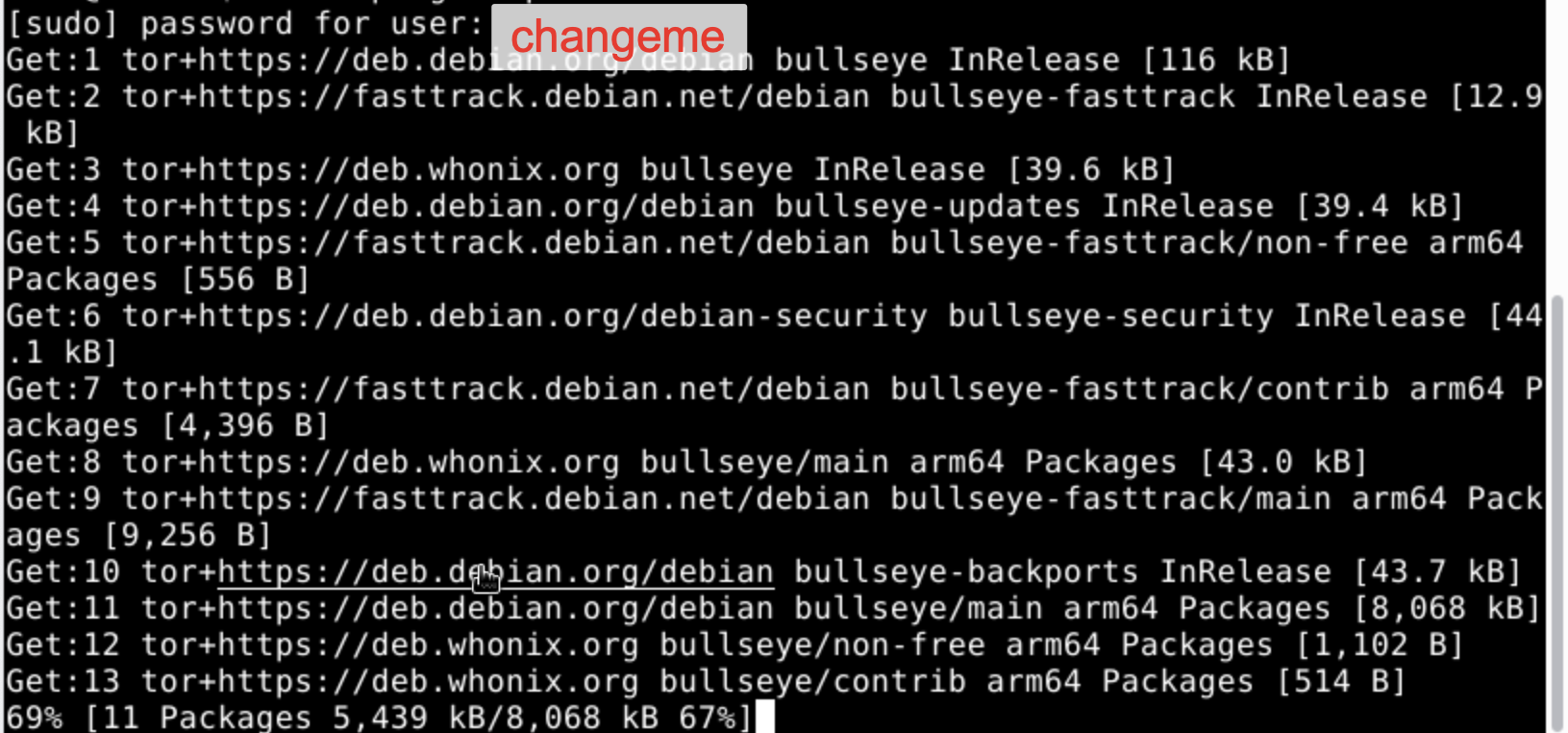

Шаг 11. Т.к. мы пытаемся выполнить команду, требующую определённых прав, система просит ввести пассворд. Дефолтный пароль в системе changeme. Как на юзера, из-под учетки которого в данный момент ведётся работа. Так и на рута. Само собой далее, после обнов, мы это всё поменяем.

Шаг 12. После того, как пакеты загрузятся, можно перейти к обновлению дистрибутива.

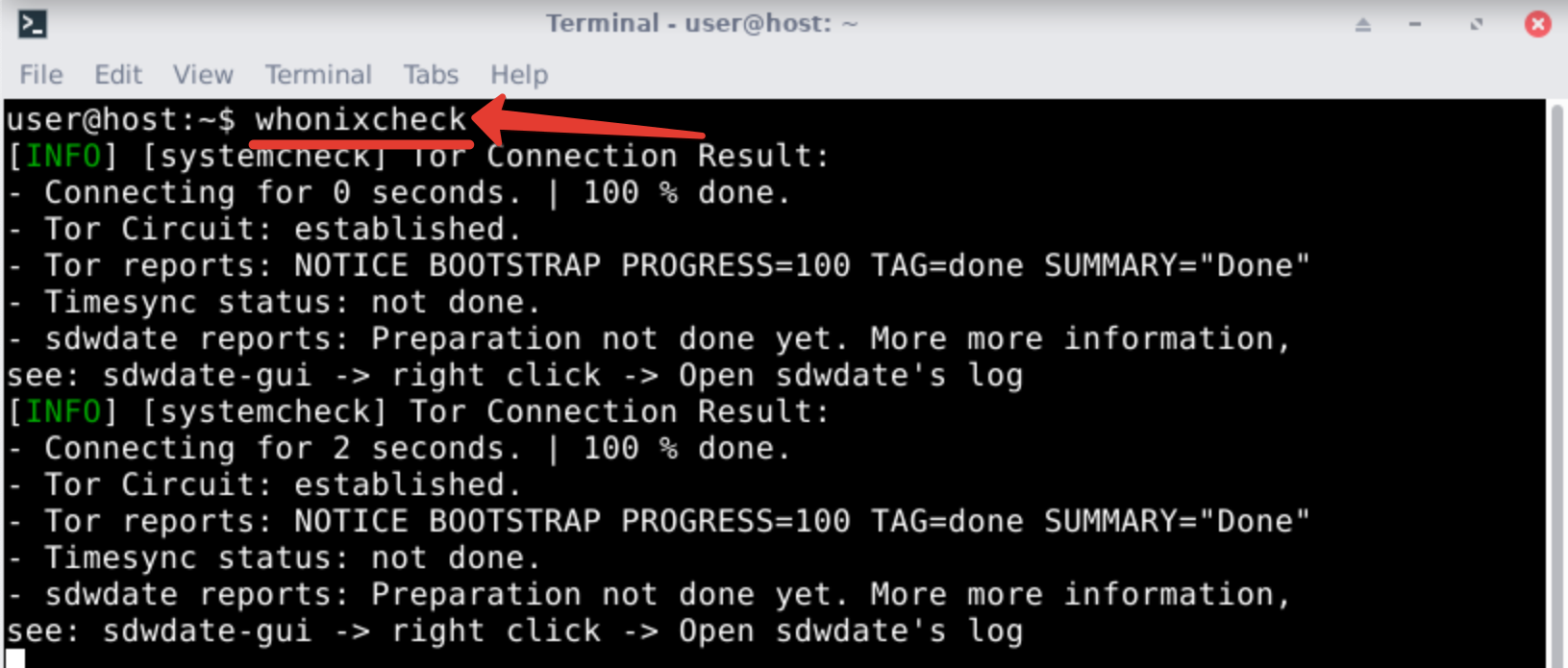

Шаг 13. Проверяем систему введя whonixcheck.

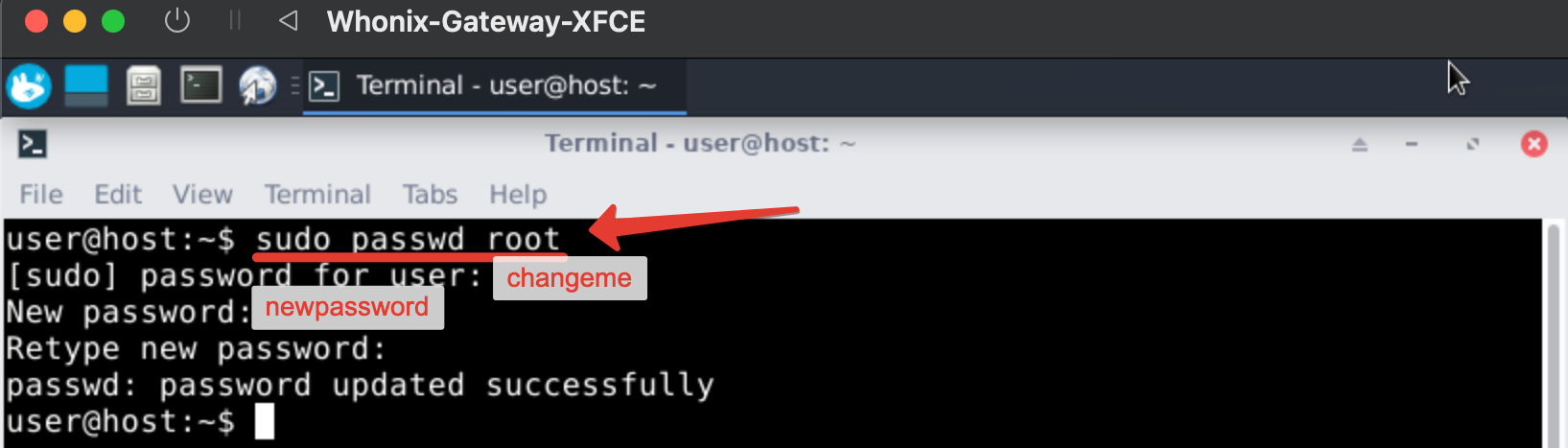

Шаг 14. И, если красных флажков не присутствует, возвращаемся к вопросу о дефолтных паролях. Для начала, давайте сменим пассворд у рута, т.к. это самая большая дыра, которую частенько используют злоумышленники. Вводим sudopasswdroot, стандартный пароль changeme. Затем присваиваем новый безопасный пароль. И повторно вводим его для подтверждения.

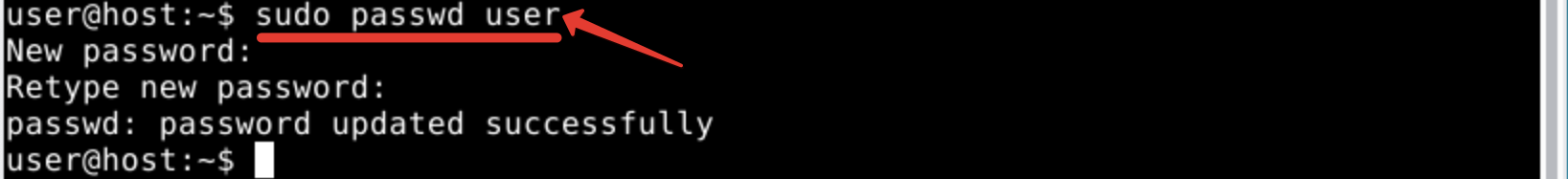

Шаг 15. Теперь user. Повторяем команду passwd. Т.к. мы уже работает под ним, пароль от учетки система не спрашивает, а сразу предлагает задать нам новый. Вводим дважды. И завершаем на этом базовую настройку нашего шлюза через который пропускается трафик.

Шаг 16. Аналогичным образом производим обновление и смену стандартных паролей на виртуальной машине выступающей в роли рабочей станции.

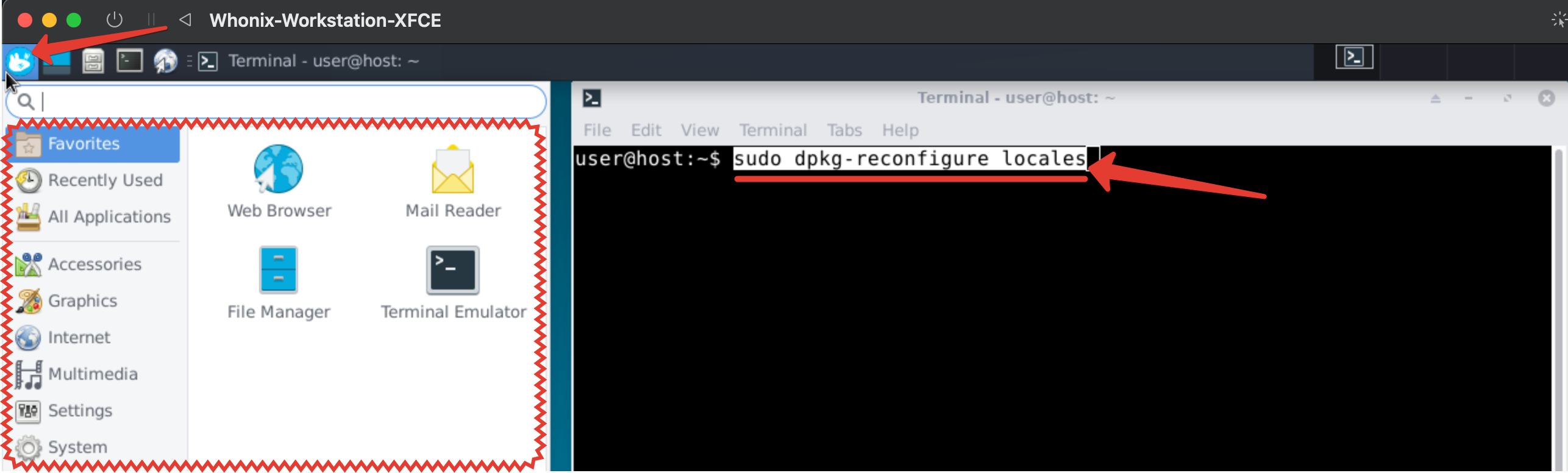

Шаг 17. Я, с вашего позволения скипну эти шаги, т.к. они абсолютно ничем не отличаются от того, что мы с вами проделали ранее и перейду к особенностям настройки воркстейшена. В первую очередь, если вы собираетесь с комфортом юзать виртуалочку с Whonix для сёрфинга, вам понадобится русифицировать эту ОС. Для этого залетаем в список пакетов доступных локализаций.

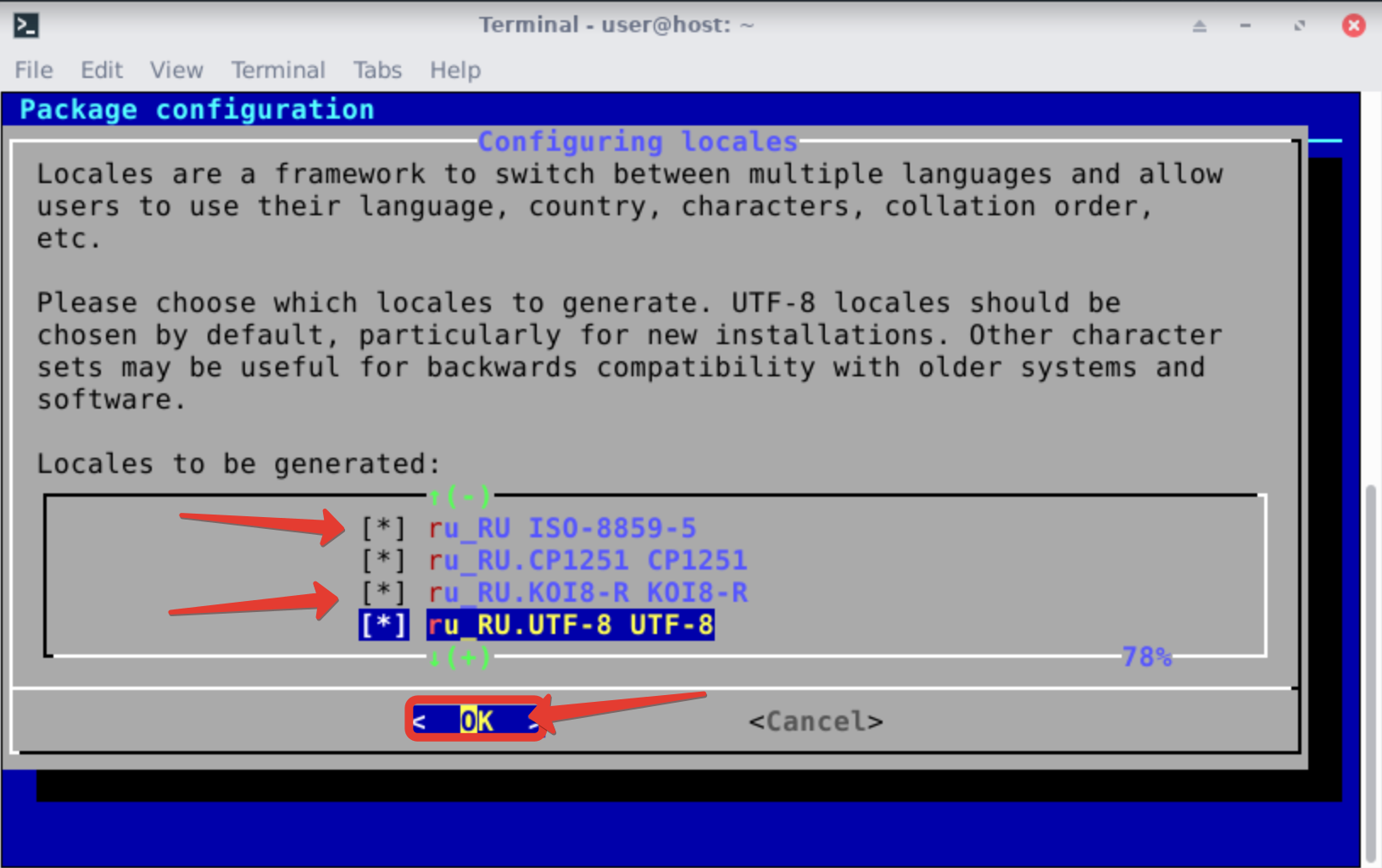

Шаг 18. И выбираем всё что связано с ру сегментом. Подтверждаем.

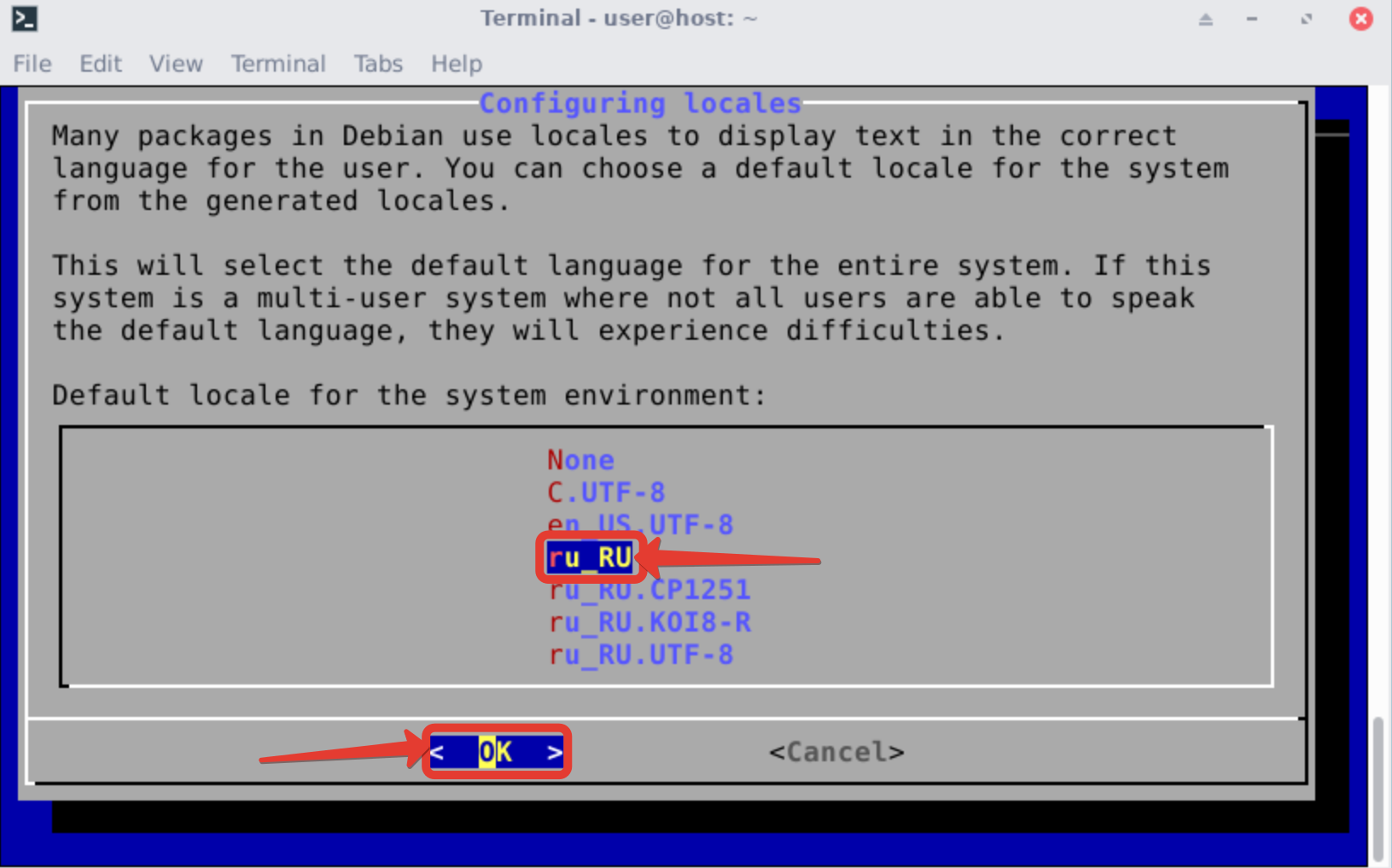

Шаг 19. Выбираем язык, используемый по умолчанию в системе.

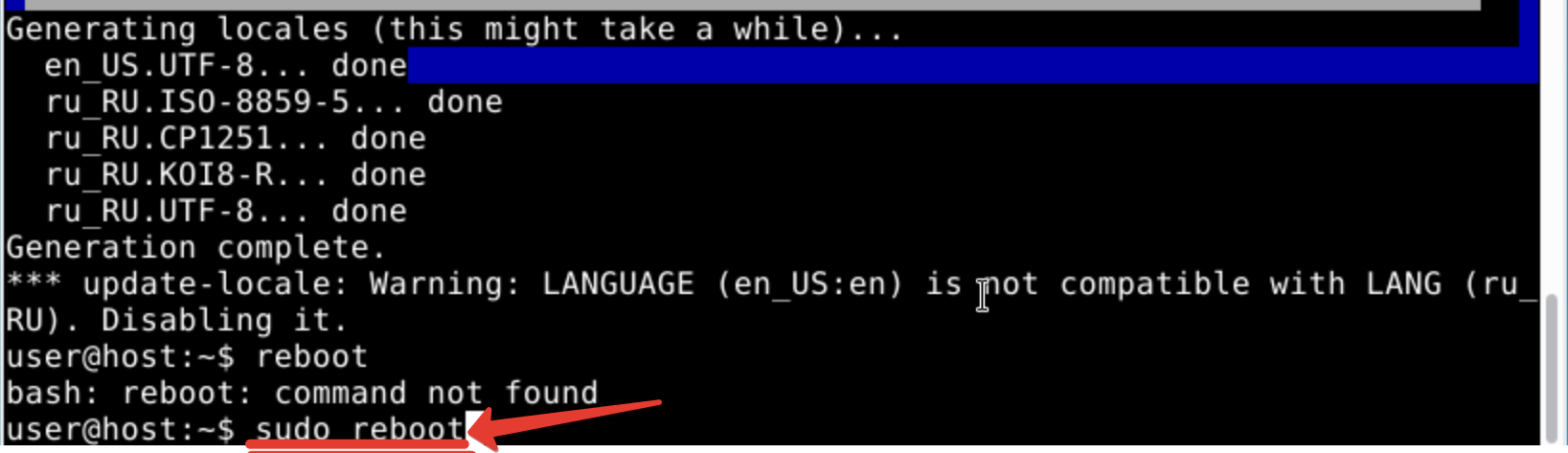

Шаг 20. И для корректного применения изменений отправляет тачку в ребут.

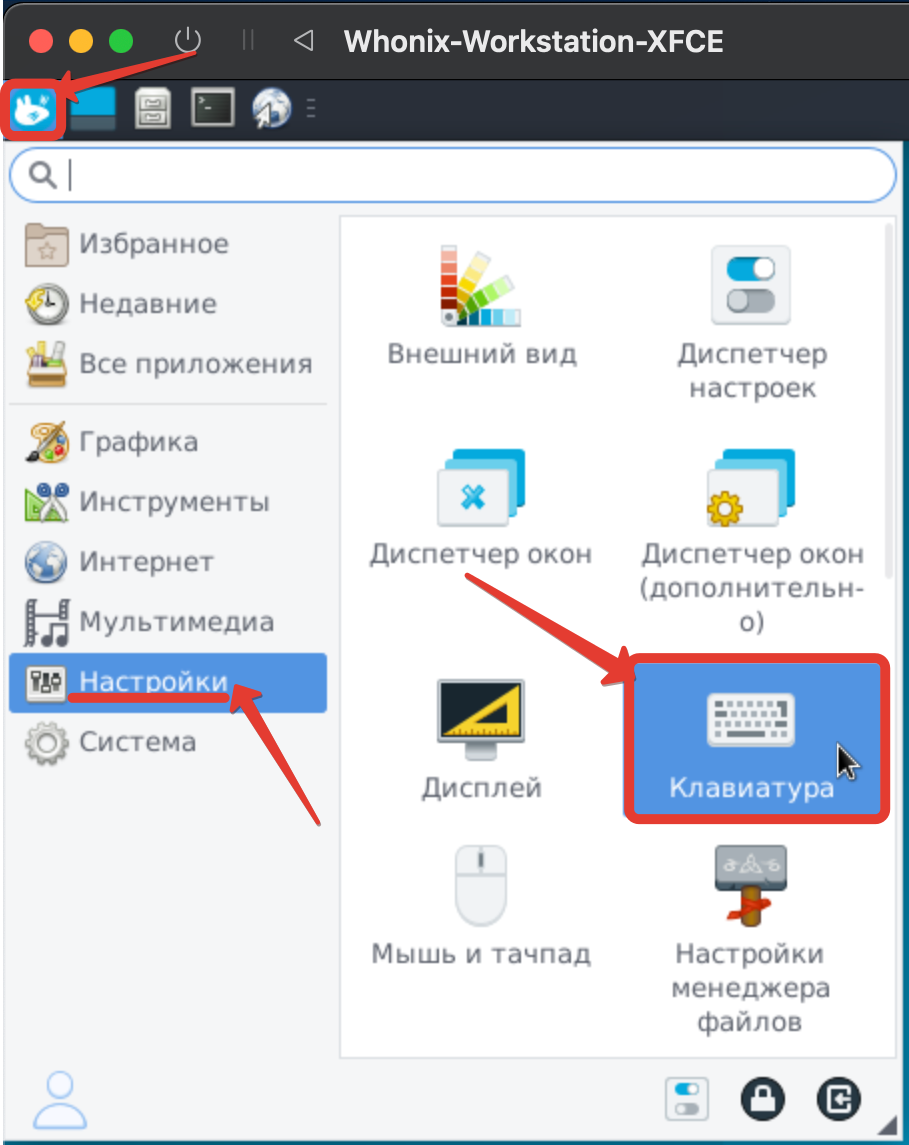

Шаг 21. После загрузки открываем меню и видим, что окружение стало в разы дружелюбнее и роднее. Давайте до кучи включим русскоязычную раскладку, раз уж предстоит зависать на форумах с другими русскими хаЦкерами. Топаем в настройки клавиатуры.

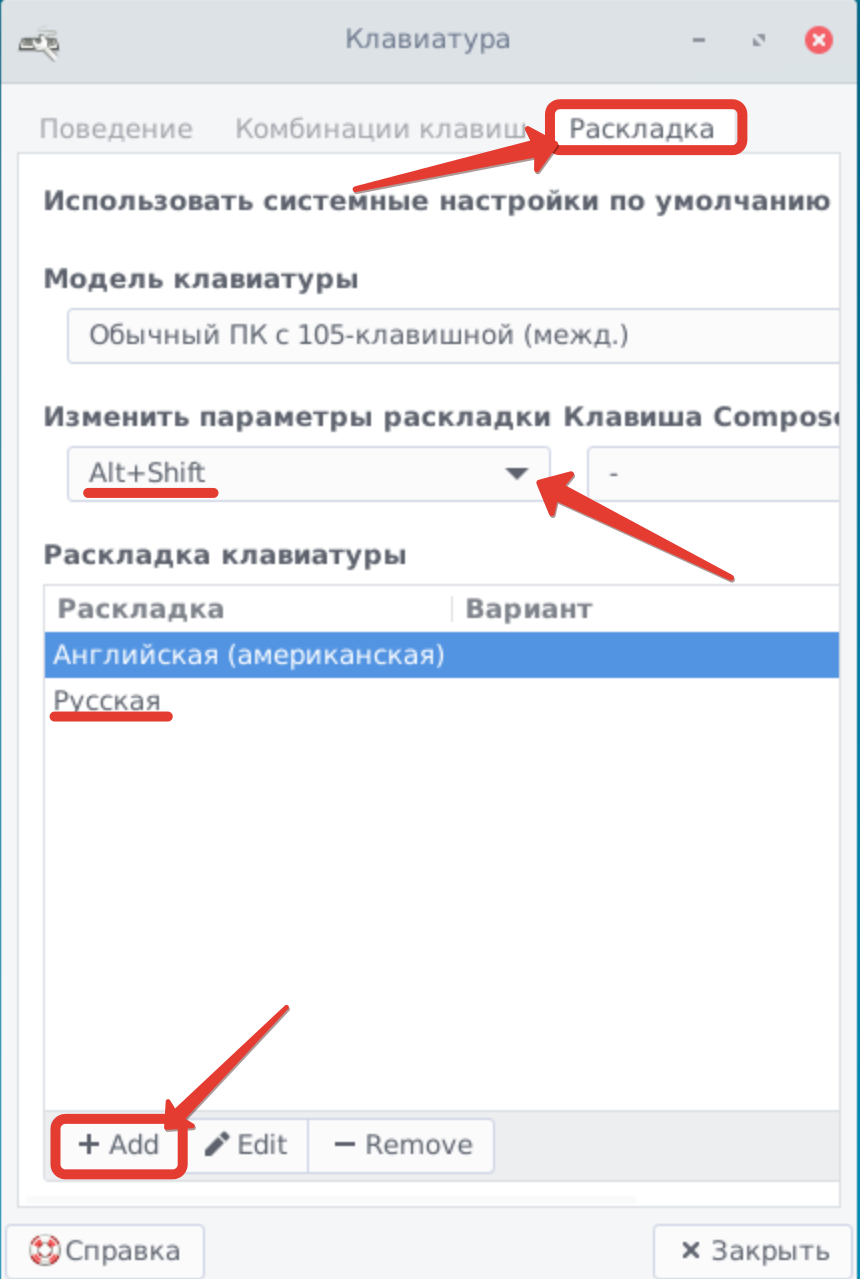

Шаг 22. И на вкладке «Раскладка» добавляем из списка нужный язык, а затем указываем комбинацию клавиш для быстрой смены.

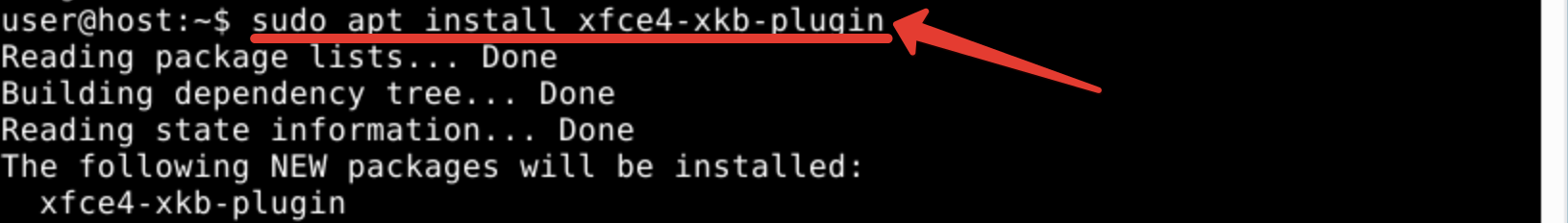

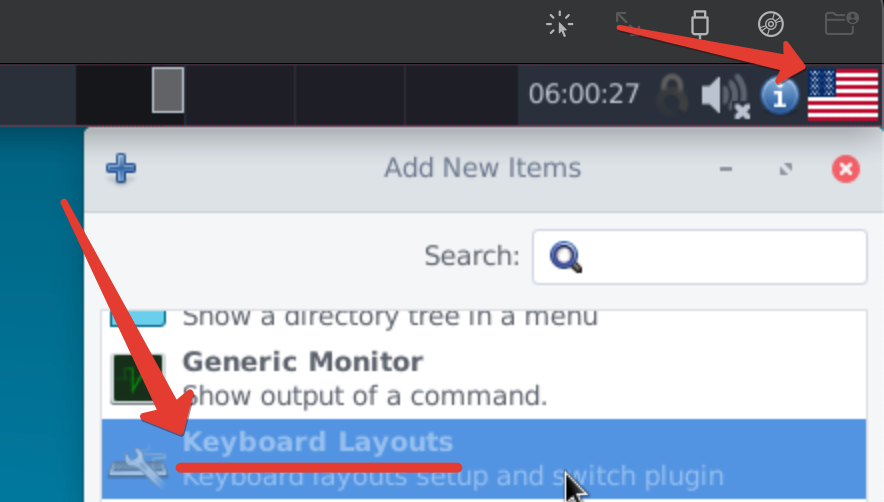

Шаг 23. Можно ещё до кучи накатить плагин отображающий иконку с флагом на верхней панели.

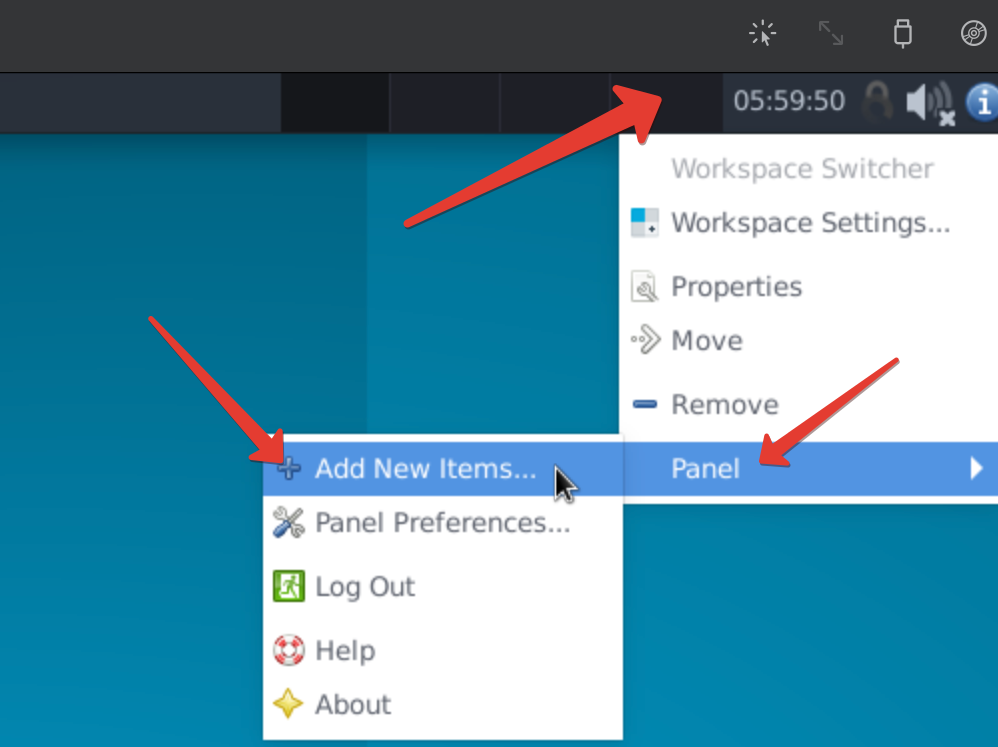

Шаг 24. Добавляемеёчерез Panel – Add New Items.

Шаг 25. Ищем пункт Keyboard Layouts. И с её помощью выносим значок языка на панель.

В принципе, сразу после этого, уже можно приступать к сёрфингу по самым тёмным и опасным закаулкам глобальной сети, будучи в полной уверенности, что вас не возьмут за за**ицу дяди в серых шинелях.

Однако, на вашем месте, я бы не стал слепо доверять свою безопасность блогерам на ютубе, а самостоятельно изучил бы вопрос обратившись к специализированным ресурсам, зарекомендовавшим себя в ITшной тусовке.

Одним из таких инструментов познания является небезызвестная академия Cisco, инструктором которой я являюсь на протяжении 5 лет. В рамках освоения программы CiscoCCNAв ней рассматриваются сложнейшие вопросы коммутации и маршрутизации.

Всего за пару месяцев обучения вы приобретёте навыки установки и конфигурирования активного оборудования, которое повсеместно используется в мультипротокольных сетях.

Узнаете, как эффективно искать и устранять неполадки, научитесь повышать производительность и защищать уже действующие сетевые инфраструктуры на предприятиях.

Всё это, позволит вам без труда разобраться в принципах работы, лежащих в основе не только операционной системы Whonix, но и любых других дистрибутивов базирующихся на так называемой «луковой» маршрутизации.

Ну и плюс корочку получите наи***атую. С ней вас и в Яндекс и в Гугл с руками и ногами, как говорится. Так что не про**ите такую возможность отучиться практически даром.

Что ж, положа руку на сердце, могу сказать, что Whonixне является до конца идеальным решением, если речь заходит о повседневных задачах. В ней нет продвинутых инструментов для брута паролей, вардрайвинга Wi-Fi-сеток и прочих, любимых нашему брату приколов.

Да, с её помощью можно обеспечить себе нефиговую анонимность при сёрфинге по даркнету, но, не более. Для всего остального придётся либо накатывать специализированные утилиты руками.

Либо скрещивать виртуалку с любым другим адекватным Линуксовым дистрибутивом со шлюзом от Хуны, пропуская трафик через последний. Весьма хорошо для этой темы подходит Kodachiи небезызвестный Kali.

Так что давайте договоримся, если вам интересна данная тема – то прямо сейчас поставьте лайк под этим видосом и когда счётчик перевалит за пятихат – я сделаю отдельный выпуск про скрещивание двух монстров.

И тогда, вы получите в свои руки действительно крутой инструмент, с помощью которого можно не только по запретным сайтикам сёрфить, но и соседский вай-фай разматывать на раз-два.

Но помните, большая сила – это большая ответственность и бла бла бла. Короче, жду ваши комменты нужно ли продолжать моторить тему с Линукс ОСями или же Винда окончательно разжижила ваши мозги остановив тем самым любую тягу к развитию.

Напишите всенепременно чем пользуетесь на постоянной основе. Ну а мне, пожалуй, самое время откланяться. В заключении, по традиции, желаю всем удачи, успеха и самое главное улётного настроения.

Берегите себя и свои данные. Не сливайте в сеть что попало и помните, анонимность — это великая штука. Но, к сожалению, мало кто её ценит до тех пор, пока не утратит.